<!-- AI_TASK_START: AI标题翻译 -->

[解决方案] Azure Landing Zones 中的 DNS 最佳实践

<!-- AI_TASK_END: AI标题翻译 -->

<!-- AI_TASK_START: AI竞争分析 -->

# 解决方案分析

## 解决方案概述

本解决方案聚焦于Azure Landing Zones中的DNS最佳实践,旨在帮助企业构建可伸缩、安全的DNS架构。该方案解决的问题包括工作负载在不同订阅间的快速发现、零信任网络模式下的重构风险,以及混合环境下的域名解析挑战。核心内容涉及Azure的DNS组件,如**Private DNS Zones**、**DNS Private Resolver**、**DNS Forwarding Rulesets**和**Conditional Forwarders**,以支持hub-and-spoke拓扑。适用于企业级Azure部署场景,尤其在混合云和多租户环境中,满足行业需求如网络安全合规和资源隔离。

## 实施步骤

1. **规划Landing Zone拓扑**

- 定义订阅角色,例如Connectivity(用于Transit和路由)、Security(用于安全工具)和Shared Services(用于共享应用)。每个订阅包含一个VNet,并将Spoke VNet(如Security、Shared)与Connectivity VNet peering,形成hub-and-spoke结构。

- 理由:这种拓扑确保集中式管理,并为后续DNS配置提供基础。

2. **部署集中式DNS配置(强制防火墙检查)**

- 将**Private DNS Zones**仅链接到Connectivity VNet,避免Spoke直接链接。

- 在Connectivity VNet中部署**DNS Private Resolver**的inbound和outbound端点,并将Connectivity VNet链接到outbound端点。

- 为每个Spoke VNet设置自定义DNS服务器,指向inbound端点的IP地址。

- 创建**DNS Forwarding Rulesets**,关联到outbound端点,并添加转发规则:特定域名指向on-prem或外部服务器,通配符“.”指向on-prem DNS以满足合规需求。

- 配置防火墙规则,允许UDP/TCP 53端口从Spoke到Resolver-inbound,以及从Resolver-outbound到目标DNS服务器。

- 技术原理:通过用户定义路由(UDR)和防火墙,确保所有流量经由hub处理,实现零信任模型;**Private DNS Resolver**处理未解析查询,减少延迟。

3. **启用高级功能(可选)**

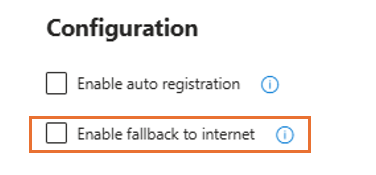

- 激活**Fallback to internet**功能:在**Private DNS Zones**中编辑Virtual network link选项,使Azure在私有DNS中未找到记录时,使用公共DNS解析。

- 对于非强制防火墙场景,直接将Spoke VNet链接到所需的**Private DNS Zones**,并使用**Private DNS Resolver**处理on-prem解析。

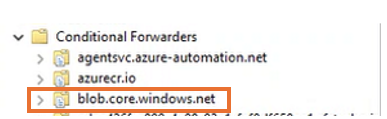

- 整合on-prem Active Directory:在每个Domain Controller上创建**Conditional Forwarders**,指向**DNS Private Resolver**的inbound端点IP(例如blob.core.windows.net),但排除“privatelink”标签。

- 逻辑衔接:这些步骤构建在拓扑基础上,确保从基本配置到高级集成的平滑过渡,减少潜在冲突。

4. **测试和优化流量**

- 验证流量流:Spoke VM查询→inbound端点→防火墙处理→outbound端点转发。

- 监控并调整规则集,以优化查询路由和资源利用。

- 理由:通过早期测试,避免大规模部署中的问题,并利用Azure的区域资源特性(如**Private DNS Resolver**仅限于同一区域)。

## 方案客户价值

- **提升网络安全和合规性**:通过强制防火墙检查,确保所有DNS通信经由hub处理,实现零信任架构,避免后期重构,适用于高安全需求场景,如金融或政府行业。

- **改善工作负载发现和性能**:工作负载在不同订阅间快速、安全发现,减少延迟;例如,在非强制检查模式下,直接链接Spoke到**Private DNS Zones**,可降低网络 hops 和成本。

- **增强混合环境灵活性**:支持on-prem和Azure间的无缝集成,如使用**Conditional Forwarders**处理混合查询,简化迁移过程;相比传统方案,该架构减少了自定义设备依赖,显著降低了管理复杂度。

- **实现可伸缩性**:**Private DNS Zones**作为全局资源,可跨多个区域解析查询,帮助企业规模化部署,而无需额外开销。

## 涉及的相关产品

- **Private DNS Zones**:Azure全球资源,用于托管私有域名,提供跨区域解析,支持链接到特定VNet以管理访问。

- **DNS Private Resolver**:Azure区域资源,处理inbound和outbound DNS查询,在Connectivity VNet中部署,实现混合环境转发。

- **DNS Forwarding Rulesets**:与**DNS Private Resolver**关联,用于路由特定域名查询到自定义服务器,提升查询精确性。

- **Azure Firewall**:部署在Connectivity VNet,负责DNS流量的检查和过滤,确保安全策略执行。

- **Conditional Forwarders**:在on-prem Domain Controller上配置,指向**DNS Private Resolver**端点,实现Azure和on-prem DNS集成。

## 技术评估

本解决方案的技术先进性体现在其支持零信任和hub-and-spoke模式,充分利用Azure的全球和区域资源特性,提高了DNS解析的灵活性和安全性。例如,**Fallback to internet**功能增强了混合环境的容错能力,但需注意在部分覆盖的私有DNS中可能增加公共DNS依赖,潜在风险包括数据泄露。可行性高,适合大规模企业部署,通过基础设施-as-code集成(如Arm模板)简化维护。优势包括减少管理复杂度并优化资源利用,但局限性在于**DNS Private Resolver**的区域限制,可能在多区域场景下增加配置开销;此外,在高并发环境中,防火墙检查可能导致轻微延迟上升,需结合Azure Monitor监控以优化。总体上,该方案在Azure生态中表现出色,但企业应根据具体网络规模评估适用范围。

<!-- AI_TASK_END: AI竞争分析 -->

<!-- AI_TASK_START: AI全文翻译 -->

# Azure 登录区域 (Azure Landing Zones) 中 DNS 最佳实践实施

**原始链接:** [https://techcommunity.microsoft.com/blog/azurenetworkingblog/dns-best-practices-for-implementation-in-azure-landing-zones/4420567](https://techcommunity.microsoft.com/blog/azurenetworkingblog/dns-best-practices-for-implementation-in-azure-landing-zones/4420567)

**发布时间:** 2025-06-11

**厂商:** AZURE

**类型:** TECH-BLOG

---

Azure Networking Blog

# Azure 登录区域 (Azure Landing Zones) 中 DNS 最佳实践实施

2025 年 6 月 12 日

## 本文将揭开 Azure 中各种 DNS 组件的神秘面纱,例如私有 DNS 区域 (Private DNS Zones)、DNS 私有解析器 (DNS Private Resolvers)、DNS 转发规则集 (DNS Forwarding Rulesets) 和条件转发器 (Conditional Forwarders),并解释它们如何融入一个设计良好的登录区域 (Azure Landing Zones)。人们常常对虚拟网络应使用哪些自定义 DNS 设置感到困惑:是指向本地域控制器,还是指向 Azure DNS 私有解析器 (DNS Private Resolvers) 的端点?我们将逐步介绍常见设计模式,并提供指导,帮助您以可扩展且安全的方式构建企业级 Azure 部署中的 DNS 结构。

**为什么 DNS 架构在登录区域 (Azure Landing Zones) 中很重要**

一个设计良好的 DNS 层是让不同订阅中的工作负载快速、安全地相互发现的粘合剂。在 Azure 登录区域 (Azure Landing Zones) 部署过程中正确处理它,可以避免后续痛苦的重构,尤其是在您开始强制执行零信任 (Zero-Trust) 和中心辐射 (hub-and-spoke) 网络模式时。

**典型的登录区域 (Azure Landing Zones) 拓扑**

| 订阅 | 典型角色 | 关键资源 |

| --- | --- | --- |

| 连接性 (Hub) | 传输、路由、共享安全 | Hub 虚拟网络 (VNet)、Azure 防火墙 / NVA、VPN/ER 网关、DNS 私有解析器 (DNS Private Resolvers) |

| 安全 | 安全工具和 SOC | Sentinel、Defender、密钥保管库 (Key Vault) (HSM) |

| 共享服务 | 组织范围的共享应用 | ADO 和代理、自动化 |

| 管理 | 操作和治理 | 日志分析、备份等 |

| 身份 | 目录和身份验证服务 | 扩展域控制器、Azure AD DS |

所有五个订阅都包含一个单一的虚拟网络 (VNet)。辐射订阅(安全、共享、管理、身份)与连接性虚拟网络 (VNet) 进行对等连接,形成经典的中心辐射 (hub-and-spoke) 结构。

**集中式 DNS 并强制防火墙检查**

**目标**:从辐射订阅的所有网络通信(包括 DNS 通信)必须通过中心中的防火墙。

| 设计元素 | 最佳实践配置 |

| --- | --- |

| 私有 DNS 区域 (Private DNS Zones) | 只链接到连接性虚拟网络 (VNet)。辐射订阅没有直接区域链接。 |

| DNS 私有解析器 (DNS Private Resolvers) | 在连接性虚拟网络 (VNet) 中部署入站和出站端点。将连接性虚拟网络 (VNet) 链接到出站解析器端点。 |

| 辐射 DNS 设置 | 在每个辐射虚拟网络 (VNet) 上设置自定义 DNS 服务器,等于入站端点的 IP 地址。 |

| 转发规则集 | 创建一个规则集,将其与出站端点关联,并添加转发器:<br> • 特定域 → 本地 / 外部服务器<br> • 通配符 “.” → 本地 DNS(用于合规场景) |

| 防火墙规则 | 允许 UDP/TCP 53 从辐射订阅到解析器入站端点,以及从解析器出站端点到目标 DNS 服务器 |

**注意**:

Azure 私有 DNS 区域 (Private DNS Zones) 是一个全局资源。这意味着单个私有 DNS 区域 (Private DNS Zones) 可以用于为部署在多个区域的资源解析 DNS 查询。

DNS 私有解析器 (DNS Private Resolvers) 是一个区域资源。这意味着它只能链接到同一区域内的虚拟网络 (VNet)。

**流量流**

1. 辐射虚拟机 (VM) → 入站端点(中心)

2. 防火墙根据辐射用户定义路由 (UDR) 配置接收数据包,并在发送到入站端点 IP 之前处理数据包。

3. 解析器对未解析的 DNS 查询应用转发规则;未解析的查询通过出站端点离开。

DNS 转发规则集 (DNS Forwarding Rulesets) 提供了一种将特定 DNS 命名空间的查询路由到指定自定义 DNS 服务器的方法。

**回退到互联网和 NXDOMAIN 重定向**

Azure 私有 DNS (Private DNS) 现在支持两个强大的功能,以增强混合和多租户环境中的名称解析灵活性:

**回退到互联网**

**目的**:如果私有 DNS 区域 (Private DNS Zones) 中没有找到匹配记录,则允许 Azure 使用公共 DNS 解析 DNS 查询。

**用例**:适合私有 DNS 区域 (Private DNS Zones) 不包含所有可能主机名的情况(例如,部分区域覆盖或分阶段迁移)。

**启用方法**:

转到 Azure 私有 DNS 区域 (Private DNS Zones) → 选择区域 → 虚拟网络链接 → 编辑选项

**参考文章:** <https://learn.microsoft.com/en-us/azure/dns/private-dns-fallback>

**集中式 DNS - 当不需要防火墙检查时**

**目标**:DNS 查询不通过防火墙监控,且可以绕过防火墙。

- 直接将每个辐射虚拟网络 (VNet) 链接到所需的私有 DNS 区域 (Private DNS Zones),以使辐射订阅能够直接解析 PaaS 资源。

- 保留一个单一的 DNS 私有解析器 (DNS Private Resolvers)(可选)用于本地名称解析;辐射订阅可以通过私有方式或通过虚拟网络 (VNet) 对等连接访问其入站端点。

- 辐射级自定义 DNS:这可以指向放置在身份虚拟网络 (VNet) 中的扩展域控制器。

这种模式减少了延迟和成本,但仍实现了区域管理的集中化。

**整合本地 Active Directory DNS**

在每个域控制器上为每个私有 DNS 区域 (Private DNS Zones) 创建条件转发器 (Conditional Forwarders),并将其指向 DNS 私有解析器 (DNS Private Resolvers) 入站端点的 IP 地址。

(例如,blob.core.windows.net database.windows.net)。不要包括文字 privatelink 标签。

**参考文章:** <https://github.com/dmauser/PrivateLink/tree/master/DNS-Integration-Scenarios#43-on-premises-dns-server-conditional-forwarder-considerations>

**注意**:

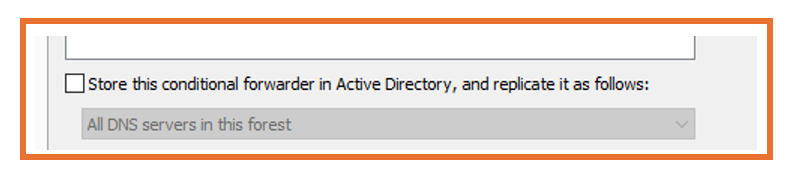

避免选择选项“将此条件转发器存储在 Active Directory 中并作为

**关键要点**

1. 将区域 (Private DNS Zones) 仅链接到连接性订阅的虚拟网络 (VNet),可简化防火墙检查和出口控制。

2. DNS 私有解析器 (DNS Private Resolvers) 加上转发规则集 (DNS Forwarding Rulesets) 允许您在不使用自定义设备的情况下塑造混合名称解析。

3. 当不需要检查时,直接将区域 (Private DNS Zones) 链接到辐射订阅可减少跳数和复杂性。

4. 对于本地 AD DNS,需要条件转发器 (Conditional Forwarders) 指向入站端点 IP,并在创建条件转发器时排除 privatelink 名称;如果客户在多个 Azure 租户中有足迹,不要使用 AD 复制来复制条件转发器区域。

5. 及早规划 DNS,将其内置到基础设施即代码 (Infrastructure-as-Code) 中,无论明天有多少辐射订阅加入中心,您的登录区域 (Azure Landing Zones) 都能顺畅扩展。

更新于 2025 年 6 月 11 日

版本 1.0

<!-- AI_TASK_END: AI全文翻译 -->