<!-- AI_TASK_START: AI标题翻译 -->

[解决方案] 揭开 DDoS 攻击的面纱(第一部分/三)

<!-- AI_TASK_END: AI标题翻译 -->

<!-- AI_TASK_START: AI竞争分析 -->

# 解决方案分析

## 解决方案概述

Azure 通过教育性博客系列揭示 DDoS 攻击的本质,帮助用户理解和防御这些威胁。该解决方案针对现代网络环境中的 DDoS 攻击,提供基础知识和预防策略,核心目标是提升网络安全韧性。**DDoS 攻击** 涉及分布式流量洪泛,导致服务不可用,适用于科技、金融和政府等高风险行业。背景包括攻击频率增加(如 **300% 年增长**),以及利用 **botnet** 和 **IoT 设备** 的演变趋势,解决的问题是从根本上识别和缓解这些攻击,以维护业务连续性。

## 涉及的相关产品

- **Azure Front Door**:作为内容交付网络 (CDN),用于防御大规模流量攻击,提供流量路由和安全层。

- **Azure WAF (Web Application Firewall)**:专注于应用层保护,检测并缓解针对 web 应用的 **Layer 7 DDoS 攻击**。

- **One DDoS**:集成 DDoS 防护服务,帮助监控和响应攻击,在 Azure 环境中增强整体防御能力。

## 方案客户价值

- **减少业务中断**:通过理解攻击类型(如 **Volumetric Attacks** 和 **Amplification Attacks**),客户可避免停机损失数百万美元,实现更稳定的服务可用性,与传统手动防御相比,Azure 服务提供自动化响应,提升效率。

- **提升安全韧性**:针对资源耗尽(如网络容量或处理能力),方案帮助客户采用防御-in-depth 方法,显著降低攻击成功率,尤其在高并发场景中。

- **成本效益**:虽然未指定量化指标,但通过利用云服务,客户可避免昂贵的基础设施投资,相比独立部署的防护方案,降低维护开销。

## 技术评估

Azure 的 DDoS 防御方案在技术先进性上表现出色,利用分布式云架构和自动化工具(如 **Azure WAF** 的规则引擎)实现实时检测和缓解,适用于大规模网络环境。但可行性依赖于正确配置,可能在面对 **Zero-Day Vulnerabilities** 时受限,优势在于高流量处理能力,而局限性包括潜在的误报风险和大规模攻击下的响应延迟问题,需要结合持续监控来优化。

## 其他信息

文档强调了 DDoS 攻击的演变趋势,如 **Technology 行业** 最常受针对,以及多向量攻击的增加,建议用户关注后续部分以获取详细防御策略。

<!-- AI_TASK_END: AI竞争分析 -->

<!-- AI_TASK_START: AI全文翻译 -->

# 揭开分布式拒绝服务 (DDoS) 攻击的面纱(第 1/3 部分)

**原始链接:** [https://techcommunity.microsoft.com/blog/azurenetworkingblog/unmasking-ddos-attacks-part-13/4384794](https://techcommunity.microsoft.com/blog/azurenetworkingblog/unmasking-ddos-attacks-part-13/4384794)

**发布时间:** 2025-05-07

**厂商:** AZURE

**类型:** TECH-BLOG

---

Azure Networking Blog

# 揭开分布式拒绝服务 (DDoS) 攻击的面纱(第 1/3 部分)

2025 年 5 月 7 日

在当今永不离线的世界中,我们理所当然地享受网站、应用和数字服务的无间断访问。但隐藏在幕后的网络威胁可能瞬间让一切瘫痪:分布式拒绝服务 (DDoS) 攻击。这些攻击不会潜入窃取数据或植入恶意软件——它们只带来混乱和中断,通过向服务器注入海量流量使其崩溃、变慢或完全关闭。

多年来,DDoS 攻击已从恼人的小麻烦演变为全面的网络武器,能够达到海量规模——有些甚至达到太比特级流量。公司因停机损失数百万美元,甚至政府和关键基础设施也成为目标。不管你是首席技术官 (CTO)、企业主、安全专家,还是热爱科技的人士,了解这些攻击是阻止它们造成真正损害的关键。

这就是这个博客系列的意义所在。我们将详解您需要了解的一切关于 DDoS 攻击的内容——它们如何运作、真实案例、最新的预防策略,以及如何利用 Azure 服务进行检测和防御。

这将是一个三部分系列,涵盖:

**🔹揭开分布式拒绝服务 (DDoS) 攻击的面纱(第 1 部分):理解基础知识和攻击者的策略**

分布式拒绝服务 (DDoS) 攻击究竟是什么,攻击者如何规划和执行?在本帖中,我们将介绍 DDoS 攻击的基础知识,从攻击者的视角出发,剖析攻击的构建和启动过程。我们还将讨论 DDoS 攻击的不同类别,以及攻击者选择哪种策略。

**🔹揭开分布式拒绝服务 (DDoS) 攻击的面纱(第 2 部分):分析已知攻击模式及历史教训**

DDoS 攻击形式多样,但哪些是最常见和最危险的模式?在本深入探讨中,我们将探究真实世界的 DDoS 攻击模式,根据影响进行分类,并分析历史上一些最大、最具破坏性的 DDoS 攻击。通过从过去攻击中学习,我们能更好地理解 DDoS 威胁如何演变,以及安全团队如何准备应对。

**🔹揭开分布式拒绝服务 (DDoS) 攻击的面纱(第 3 部分):检测、缓解及 DDoS 防御的未来**

如何在 DDoS 攻击造成损害前检测它,以及最佳缓解策略是什么?在本最终帖中,我们将探讨检测技术、主动防御策略和实时缓解方法。我们还将讨论 DDoS 攻击的未来趋势和不断演变的防御机制,确保企业始终领先于不断变化的威胁环境。

那么,不再拖延,让我们直接进入**第 1 部分**,开始解开 DDoS 攻击的世界。

## 什么是分布式拒绝服务 (DDoS) 攻击?

拒绝服务 (DoS) 攻击就像是故意制造的互联网交通拥堵:攻击者用大量垃圾流量淹没网站或在线服务,使其变慢、崩溃或完全无法供真实用户访问。

在互联网早期,发起 DoS 攻击相对简单。服务器规模较小,一台计算机(或几台)就能发送足够恶意请求让网站瘫痪。但随着技术进步和云计算的兴起,这种方法不再有效。今天的服务运行在庞大、分布式的云网络上,使其更具弹性。

那么,攻击者怎么办?他们升级了方法。不再依赖单台机器,他们开始使用数百、数千甚至数百万台设备——这些设备分布在互联网各处。攻击变得“分布式”,流量从多个来源同时涌来。这就是分布式拒绝服务 (DDoS) 攻击的起源。

想象一下,一个僵尸网络 (botnet)——由受感染设备组成的军队(从被黑客入侵的计算机到不安全的物联网 (IoT) 设备)——共同向目标注入流量。结果?即使最强大的服务器也难以保持在线。

简而言之,DDoS 攻击是 DoS 攻击的更大、更先进的版本,专为现代互联网设计。随着云计算让服务更难击倒,攻击者变得更加富有创意。

## 不断演变的威胁环境

正如 Microsoft 最近报道:_**“** DDoS 攻击的发生频率和规模比以往任何时候都更高。事实上,全世界见证了这些攻击几乎增加了 300%,预计还会恶化 _[[link](<https://www.microsoft.com/en-us/microsoft-365-life-hacks/privacy-and-safety/top-5-most-famous-ddos-attacks>)]**"**。组织大规模 DDoS 僵尸网络攻击对攻击者来说成本低廉,通常利用受感染设备(如安全摄像头、[_home routers_](<https://community.riskiq.com/article/111d6005>)、[_cable modems_](<https://nvd.nist.gov/vuln/detail/CVE-2022-31793>)、IoT 设备等)来实施。

仅在过去 6 个月内,我们的竞争对手报告了:

- 2023 年 6 月:[针对各种 Microsoft 属性的 L7 攻击浪潮](<https://msrc.microsoft.com/blog/2023/06/microsoft-response-to-layer-7-distributed-denial-of-service-ddos-attacks/>)

- 2023 年 3 月:[Akamai – 900 Gbps DDoS 攻击](<https://www.akamai.com/blog/security/record-breaking-ddos-in-apac>)

- 2023 年 2 月:[Cloudflare 缓解了创纪录的每秒 71 百万请求 DDoS 攻击](<https://blog.cloudflare.com/cloudflare-mitigates-record-breaking-71-million-request-per-second-ddos-attack/>)

- 2022 年 8 月:[Google Cloud 阻挡了最大的 L7 DDoS 攻击,达到每秒 46 百万请求](<https://cloud.google.com/blog/products/identity-security/how-google-cloud-blocked-largest-layer-7-ddos-attack-at-46-million-rps>)

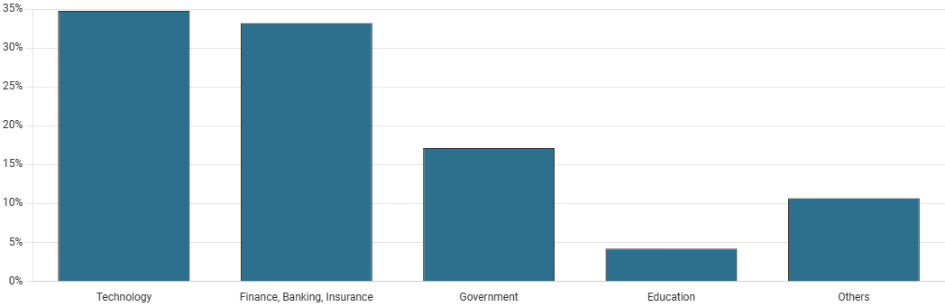

下图来自 [F5 labs report](<https://www.f5.com/labs/articles/threat-intelligence/2024-ddos-attack-trends>)。

图 1: 最新趋势显示,技术行业是受攻击最多的领域之一,其次是金融和政府部门。

---

图 2: 攻击正在演变,大部分攻击升级为应用 DDoS 或多向量攻击。

随着 DDoS 攻击变得更大、更复杂,我们需要采用纵深防御方法,在每个步骤保护客户。Azure 服务如 Azure Front Door、Azure WAF 和 One DDoS 正在制定各种策略来对抗这些新兴 DDoS 攻击模式。我们将在第 3 部分详细介绍如何有效使用这些服务来保护托管在 Azure 上的服务。

## 理解 DDoS 攻击:攻击者的视角

DDoS 攻击的动机多种多样,从简单恶作剧到财务收益、政治活动,甚至网络战。但发起成功 DDoS 攻击不仅仅是向网站注入流量——它需要仔细规划、多次测试,以及对目标基础设施运作的深入理解。

那么,摧毁一个服务究竟意味着什么?就是将一个或多个关键资源推到极限——直到系统停滞、无法响应或完全崩溃。无论是阻塞网络、耗尽计算能力,还是超载应用进程,目标都很简单:让服务不堪重负,以至于合法用户无法访问。

### 攻击中针对的资源

**网络容量 (带宽和基础设施):** DDoS 攻击中最常见的资源目标,是消耗所有可用网络容量,从而阻止合法请求通过。这包括用过量流量淹没路由器、交换机和防火墙,导致它们失败。

**处理能力:** 通过向服务器发送超过其处理能力的请求,攻击者可使其变慢甚至崩溃,从而拒绝合法用户服务。

**内存:** 攻击者可能试图耗尽服务器的内存容量,导致服务退化或完全失败。

**磁盘空间和 I/O 操作:** 攻击者可能瞄准服务器的存储容量或超载其磁盘 I/O 操作,导致系统性能下降或拒绝服务。

**基于连接的资源:** 这种攻击针对管理连接的资源,如套接字、端口、文件描述符和网络设备中的连接表。超载这些资源会中断合法用户的服务。

**应用功能:** 可以针对 Web 应用的特定功能造成拒绝服务。例如,如果 Web 应用有一个资源密集型操作,攻击者可能反复请求该操作来耗尽服务器资源。

**DNS 服务器:** 针对 DNS 服务器可破坏域名到 IP 地址的解析,从而使 Web 服务无法供用户访问。

**零日漏洞:** 攻击者经常利用未知或零日漏洞作为攻击策略。这些漏洞尚未为供应商所知,因此没有补丁可用,使其成为攻击者的理想目标。

**CDN 缓存绕过** – HTTP 泛洪攻击绕过 Web 应用缓存系统,该系统有助于管理服务器负载。

### 制定攻击计划

大多数现代服务不再运行在某人地下室的单机上——它们托管在具有自动扩展能力和庞大网络容量的云提供商上。虽然这让它们更具弹性,但并不意味着无懈可击。自动扩展有其极限,云网络由数百万客户共享,因此攻击者仍能找到超载它们的方法。

在规划 DDoS 攻击时,攻击者首先分析目标基础设施,识别潜在弱点。然后,他们选择针对这些弱点的最有效攻击策略。不同的 DDoS 攻击类型针对不同的资源,并具有独特特征。总体上,这些攻击策略可分为三类:

#### 容量型攻击

在容量型攻击中,攻击者的目标是通过生成高容量流量来饱和目标系统资源。攻击者通常使用僵尸网络 (botnet)、受感染系统或甚至其他云提供商(付费或欺诈方式)来生成大量流量。该流量指向目标网络,使合法流量难以到达服务。

_**示例: SYN 泛洪、UDP 泛洪、ICMP 泛洪、DNS 泛洪、HTTP 泛洪。**_

#### 放大攻击

放大攻击是一种狡猾的策略,攻击者通过利用系统中的漏洞或特性(如基于反射的方法或应用级弱点),用小查询或请求产生对目标侧不成比例的大型响应或资源消耗。

_**示例:** **DNS 放大、NTP 放大、Memcached 反射**_

#### 低速攻击

非容量型耗尽攻击专注于耗尽系统或网络中的特定资源,而不是用大量流量淹没它。通过利用固有限制或设计方面,这些攻击选择性地针对如连接表、CPU 或内存等元素,导致资源耗尽,而无需高容量流量。这让它们成为攻击者的理想选择。攻击如 Slowloris 和 RUDY 通过模仿合法流量,悄然耗尽服务器资源,如连接或 CPU,使其难以检测。

_**示例:** **Slowloris、R-U-Dead-Yet? (RUDY)。**_

#### 基于漏洞的攻击

这些攻击不依赖于流量容量,而是利用软件或服务的已知漏洞。目标不仅是耗尽资源,还通过利用处理某些输入的缺陷来崩溃、冻结或破坏系统。

这种攻击可能是最难构建的,因为它需要对服务运行的技术栈有深入知识。攻击者必须仔细研究软件版本、配置和已知漏洞,然后精心制作恶意“毒丸”请求来触发故障。这是一个试错过程,通常需要多次测试才能成功。

这也是最难防御的攻击类型。与容量型攻击不同,后者用可检测流量淹没服务,基于漏洞的攻击可能导致软件崩溃如此严重,以至于系统无法生成日志或攻击流量指标。没有可见性,检测和缓解变得极其具有挑战性。

_**示例: Apache Killer、Log4Shell**_

## 执行攻击

一旦攻击者 finalized 他们的攻击策略并确定要耗尽哪些资源 (s),他们仍需要执行攻击的方法。他们需要合适的工具和基础设施来生成摧毁目标所需的压倒性力量。

攻击者有多种选项,取决于他们的技术技能、资源和目标:

- **Booters & Stressers** – 从流行僵尸网络中租用攻击能力。

- **放大攻击** – 利用公开可用服务(如 DNS 或 NTP 服务器)来放大攻击流量。

- **云滥用** – 劫持云虚拟机 (VM) 或滥用免费层计算资源来生成攻击。

但在执行大规模、持久且破坏性的 DDoS 攻击时,有一种方法最为突出:僵尸网络 (botnet)。

### 僵尸网络:现代 DDoS 攻击的动力源

僵尸网络 (botnet) 是一个由受感染设备组成的网络——计算机、IoT 设备、云服务器,甚至智能手机——全部由攻击者控制。这些受感染设备(称为 bots 或 zombies)在其所有者不知情的情况下静静等待攻击命令。

僵尸网络 revolutionized DDoS 攻击,使它们:

- 规模巨大 – 有些僵尸网络包含数百万受感染设备,可生成太比特级攻击流量。

- 难以阻挡 – 由于流量来自真实的受感染机器,很难过滤恶意请求。

- 具有弹性 – 即使一些 bots 被关闭,其余网络仍继续攻击。

但攻击者如何构建、控制和启动僵尸网络驱动的 DDoS 攻击?秘密在于命令与控制 (C2) 系统。

### 僵尸网络的工作原理:深入攻击者的策略

**感染设备:构建军队**

攻击者通过网络钓鱼邮件、恶意下载、不安全的 API 或 IoT 漏洞传播恶意软件。一旦感染,设备就成为 bots,并悄然连接到僵尸网络。

IoT 设备(如智能摄像头、路由器、智能电视)特别易受攻击,因为它们的安全性较差。

**命令与控制 (C2) – 僵尸网络的大脑**

僵尸网络需要一个命令与控制 (C2) 服务器,作为其中央指挥中心。

攻击者通过 C2 服务器发送指令,告诉 bots 何时、何地和如何攻击。

C2 模型类型:

- 集中式 C2 – 一个服务器控制所有 bots(更容易攻击,但更简单管理)。

- 对等 (P2P) C2 – bots 之间相互通信,使其更难被摧毁。

- Fast Flux C2 – C2 基础设施不断更改 IP 地址以避免检测。

**启动攻击:淹没目标**

当攻击者发出信号时,僵尸网络释放攻击。bots 用流量、连接请求或放大漏洞淹没目标。由于流量来自数千台真实的受感染设备,区分攻击者和正常用户极其困难。

僵尸网络使用加密、代理网络和 C2 混淆来保持在线。有些僵尸网络利用劫持的云服务器进一步隐藏其来源。

#### 著名僵尸网络及其影响

- **Mirai (2016)** – 最臭名昭著的僵尸网络之一,Mirai 感染 IoT 设备发起 1.2 Tbps DDoS 攻击,导致 Dyn DNS 瘫痪,并造成 Twitter、Netflix 和 Reddit 等重大中断。

- **Mozi (2020-至今)** – 一个对等僵尸网络,拥有全球数百万 IoT bots。

- **Meris (2021)** – 达到 250 万 RPS(每秒请求),创下应用层攻击记录。

僵尸网络已将 DDoS 攻击转变为更大、更难阻止且在暗网广泛可用的形式。随着数十亿互联网连接设备,僵尸网络的规模和复杂性只会增加。我们将在后续讨论 Azure Front Door 和 Azure WAF 服务对抗此类大规模 DDoS 攻击的检测和缓解策略。

## 总结第 1 部分

至此,我们结束了**揭开分布式拒绝服务 (DDoS) 攻击的面纱**系列的**第 1 部分**。

总结一下,我们涵盖了:

✅ **DDoS 攻击的基础知识** — 它们是什么以及为什么危险。

✅ **DDoS 攻击的不同类别** — 理解它们如何耗尽资源。

✅ **攻击者的视角** — DDoS 攻击如何规划、策略化和执行。

✅ **僵尸网络的作用** — 为什么它们是大规模攻击的最强大工具。

这个基础知识对理解 DDoS 威胁的整体图景至关重要——但还有更多内容等待揭示。

_敬请期待第 2 部分,我们将深入探讨知名 DDoS 攻击模式、审视历史上一些最大 DDoS 事件,并探讨从过去攻击中吸取的教训,以更好地为未来做准备。_

_第 2 部分见!_

更新于 2025 年 5 月 7 日

版本 1.0

<!-- AI_TASK_END: AI全文翻译 -->