<!-- AI_TASK_START: AI标题翻译 -->

[新产品/新功能] 仅私有 Bastion:无需公有 IP 地址通过 Bastion 连接

<!-- AI_TASK_END: AI标题翻译 -->

<!-- AI_TASK_START: AI竞争分析 -->

# 产品功能分析

## 新功能/新产品概述

Azure Bastion 的 **Private only Bastion** 功能允许用户通过 **私有端点** 连接虚拟机(VM),无需暴露公共 IP 地址。该功能针对日益增长的安全需求,提供更私密的连接方式,适用于需要高安全性的云部署场景。**Premium SKU** 是其独有特性,主要目标用户群为企业级客户,他们依赖 **Azure** 平台进行敏感数据处理和网络隔离。市场定位强调增强云环境的私密性和合规性,减少互联网暴露风险。

## 关键客户价值

- **提升安全性**:通过 **私有端点** 和 **VPN** 或 **ExpressRoute** 私密对等连接,用户避免了传统公共 IP 暴露的风险,显著降低潜在攻击面,这在合规性要求高的行业(如金融和医疗)中尤为重要。

- **简化连接管理**:用户可通过 **Azure 门户** 直接连接 VM,无需额外工具,相比传统方案减少了网络配置复杂度,但需注意初始设置(如启用 VPN)可能增加短期工作量。

- **与其他方案的差异**:相较于传统 **IaaS** 架构,该功能消除了公共 IP 的必要性,提供更强的隔离性;与竞品(如 AWS Bastion Host)相比,Azure 的实现更注重 **ExpressRoute** 集成,但在大规模环境中可能面临网络配置的额外挑战。

## 关键技术洞察

- **技术独特性**:**Private only Bastion** 基于 **私有端点** 和 **Premium SKU** 架构,实现流量通过 **VPN Gateway** 或 **ExpressRoute** 私密路由,而非互联网,避免了传统 Bastion 的公共 IP 依赖。其工作原理涉及 **Azure 网络服务** 的内部路由机制,确保连接仅限于私有网络。

- **创新点与影响**:该功能引入事件驱动的连接管理,提升了 **VM** 的可用性和安全性;例如,支持 **Entra ID** 凭证认证,增强身份验证,但可能在高并发场景下增加延迟。创新在于减少了外部攻击向量,对性能和安全性有正面影响,然而,仅限 **Premium SKU** 的限制可能提高成本,并要求用户具备高级网络知识来处理潜在的连接故障。

- **挑战与解决方式**:实现依赖于 **ExpressRoute** 或 **VPN** 的正确配置,如果网络环境复杂,可能面临初始部署挑战;Azure 通过提供详细文档(如官方教程)来缓解此问题,但在大规模组网时,管理复杂度上升需额外关注。

## 其他信息

- 该功能目前仅支持新建 **Bastion** 部署,且需 **Premium SKU**,不适用于现有实例,用户应在规划时评估升级需求。

- 结合 **Entra ID** 支持,用户可实现更无缝的身份验证,提升整体用户体验,但需确保环境兼容性。

<!-- AI_TASK_END: AI竞争分析 -->

<!-- AI_TASK_START: AI全文翻译 -->

# 仅私有 Bastion: 通过 Bastion 连接而无需公有 IP

**原始链接:** [https://techcommunity.microsoft.com/blog/azurenetworkingblog/private-only-bastion-connect-through-bastion-without-a-public-ip/4405756](https://techcommunity.microsoft.com/blog/azurenetworkingblog/private-only-bastion-connect-through-bastion-without-a-public-ip/4405756)

**发布时间:** 2025-04-18

**厂商:** AZURE

**类型:** TECH-BLOG

---

Azure Networking Blog

# 仅私有 Bastion: 通过 Bastion 连接而无需公有 IP

2025 年 4 月 18 日

Azure Bastion 提供安全的 RDP 和 SSH 连接,让虚拟机无需暴露其 IP 地址。新推出的 Premium SKU 引入了会话管理功能,如图形化会话记录和仅私有 Bastion (private only Bastion)。本文将重点介绍仅私有 Bastion 如何确保虚拟机的私有连接。

## 仅私有 Bastion 的不同之处?

历史上,Azure Bastion 一直使用公有 IP 地址,让客户通过互联网经由 Azure 门户或其计算机的原生客户端进行连接。随着安全性在云部署中变得日益重要,对私有端点 (private endpoint) 的需求也在增加。随着仅私有 Bastion 的引入,客户现在可以使用私有端点连接到 Bastion,从而消除了通过公有 IP 地址连接的必要性。为了访问其虚拟机 (VMs),客户可以使用 VPN 或 ExpressRoute 的私有对等 (private peering),从而将流量路由到公有互联网之外。

## 开始使用仅私有 Bastion

注意事项:

* 仅私有 Bastion 仅在 Premium SKU 上可用。

* 当前,用户只能创建全新的 Bastion 作为仅私有部署。

* 要访问仅私有 Bastion,需要启用 ExpressRoute 的 [私有对等](<https://learn.microsoft.com/en-us/azure/expressroute/expressroute-circuit-peerings#privatepeering>) 或设置 [VPN 网关](<https://learn.microsoft.com/en-us/azure/vpn-gateway/vpn-gateway-about-vpngateways#configuring>)。

1. 导航到 [Azure 门户](<http://portal.azure.com/>)。

1. 部署一个 Windows 或 Linux 虚拟机。

1. 注意:对于 Linux 机器,用户现在可以使用 Entra ID 凭证通过门户进行 SSH 连接。对于原生客户端,用户可以使用 Entra ID 凭证进行 RDP 或 SSH 连接。要了解更多,请见 [这里](<https://open.spotify.com/episode/3qjwJRAH1AMXV7iURcSsYI?si=igBEz6euRWye9VVdSTtKGg&t=4519>)。

1. 在连接虚拟机时,导航到概述页面的“连接”按钮,然后点击“通过 Bastion 连接”。

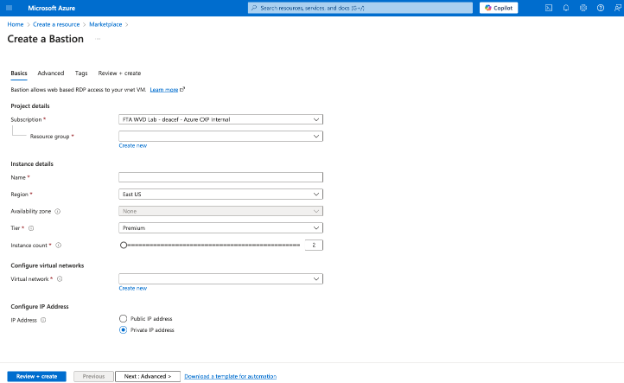

1. 在 Bastion 创建页面,填写必要信息。关于创建 Bastion 的帮助,请见 [这里](<https://learn.microsoft.com/en-us/azure/bastion/tutorial-create-host-portal>)。

1. 在 IP 地址选项中,选择私有 IP 地址。

1. 在高级选项卡中,

1. 审阅并提交。

发布于 2025 年 4 月 18 日

版本 1.0

<!-- AI_TASK_END: AI全文翻译 -->