<!-- AI_TASK_START: AI标题翻译 -->

[解决方案] 在 Azure Virtual WAN 中结合防火墙保护和 SD-WAN 连接性

<!-- AI_TASK_END: AI标题翻译 -->

<!-- AI_TASK_START: AI竞争分析 -->

# 产品功能分析

## 新功能/新产品概述

Azure Virtual WAN 引入了新的安全性和连接性功能,包括在虚拟 WAN 中心(vhub)中集成管理第三方防火墙和 **SD-WAN** 虚拟设备。该功能旨在简化网络设计,提供 **防火墙保护** 和 **SD-WAN 连接性** 的无缝组合,适用于多区域网络环境。目标用户包括企业级客户,需要高效管理混合云网络,解决传统网络的复杂性和可扩展性问题。该产品的市场定位聚焦于 **Azure** 生态系统,强调自动化部署和原生集成,以应对全球分支机构互联和安全防护的需求。

## 关键客户价值

- **简化部署和运维**:通过 **Routing Intent** 和管理 **SD-WAN** 部署,客户可自动配置防火墙和连接性,减少手动干预,提升整体效率;相比传统 IaaS 架构,这降低了运维复杂性,但可能在非管理部署中增加自定义配置需求。

- **增强安全性**:启用 **Routing Intent** 的私人流量保护,实现 **VNet-to-VNet**、**Branch-to-VNet** 和 **Branch-to-Branch** 流量检查,提高数据防护水平;然而,在某些方案中(如使用两个 vhub),**Branch-to-Branch** 流量可能未受检,潜在地限制了全面安全覆盖。

- **灵活性与扩展性**:支持管理或非管理部署选项,允许客户根据需求选择,如在同一 vhub 中结合 **Azure Firewall** 和 **SD-WAN**,实现快速扩展;与竞品相比,**Azure Virtual WAN** 的原生集成提供更强的可扩展性,但非管理方案可能面临路由配置挑战,影响大规模组网的便利性。

- 子级优势:在突发流量场景下,动态路由(如 **BGP**)确保高效连接,但需注意水平可扩展性不足可能导致性能瓶颈。

## 关键技术洞察

- **技术独特性**:**Routing Intent** 机制允许在 vhub 内自动部署管理防火墙(如 **Azure Firewall** 或第三方解决方案),通过 **BGP** 动态路由实现流量引导和检查;这基于 **Azure** 的网络虚拟设备(NVA)架构,工作原理是将安全策略嵌入 vhub 路由器,提升流量处理的自动化水平。

- **创新点与影响**:引入管理 **SD-WAN** 部署,支持在 vhub 中无缝集成虚拟设备,实现事件驱动的连接优化,对性能和可用性有积极影响,如提高网络吞吐和冗余能力;然而,目前不支持在同一 vhub 内结合第三方防火墙和 **SD-WAN**,这可能限制了混合部署的灵活性,并带来路由冲突风险,需要通过双 vhub 设计来缓解。

- **挑战与解决方式**:技术实现面临路由意图兼容性问题,例如在非管理部署中使用 **Transit VNet** 时,需手动配置间接发言模型,可能增加管理复杂度;**Azure** 通过提供多种方案(如解决方案 1-5)来平衡管理与自定义需求,但间接模型下 **Branch-to-Branch** 流量未检的局限性需客户通过额外策略(如静态路由)来优化。

## 其他信息

文档结论指出,尽管当前无法在同一 vhub 内结合管理第三方防火墙和 **SD-WAN**,但多种设计选项(如管理或非管理部署)仍可满足多样化需求,体现了 **Azure Virtual WAN** 的适应性。

<!-- AI_TASK_END: AI竞争分析 -->

<!-- AI_TASK_START: AI全文翻译 -->

# 在 Azure 虚拟广域网中结合防火墙保护和 SD-WAN 连接

**原始链接:** [https://techcommunity.microsoft.com/blog/azurenetworkingblog/combining-firewall-protection-and-sd-wan-connectivity-in-azure-virtual-wan/4394880](https://techcommunity.microsoft.com/blog/azurenetworkingblog/combining-firewall-protection-and-sd-wan-connectivity-in-azure-virtual-wan/4394880)

**发布时间:** 2025-03-20

**厂商:** AZURE

**类型:** TECH-BLOG

---

Azure 网络博客

# 在 Azure 虚拟广域网中结合防火墙保护和 SD-WAN 连接

2025 年 3 月 20 日

虚拟广域网 (vWAN) 在 Azure 中引入了新的安全和连接功能,包括在虚拟广域网中心 (vhub) 中原生集成托管的第三方防火墙和 SD-WAN 虚拟设备。

本文将讨论这些集成带来的更新网络设计,并探讨如何在 vWAN 中结合防火墙保护和 SD-WAN 连接。

目标不是深入探讨安全或 SD-WAN 连接解决方案的具体细节,而是提供一个可能性概述。

## 目录

- 防火墙保护在 vWAN 中

- 路由意图 (managed firewall)

- 中转 VNet (unmanaged firewall)

- SD-WAN 连接在 vWAN 中

- SD-WAN 在 vWAN 中的部署 (managed)

- VM-series 部署 (unmanaged)

- 防火墙保护和 SD-WAN 在 vWAN 中

- **挑战!**

- 解决方案 1: 使用 Azure 防火墙和托管 SD-WAN 的路由意图 (同一 vhub)

- 解决方案 2: 使用第三方防火墙和托管 SD-WAN 的路由意图 (2 个 vhub)

- 解决方案 3: 路由意图和 SD-WAN 发言 VNet (同一 vhub)

- 解决方案 4: 中转防火墙 VNet 和托管 SD-WAN (同一 vhub)

- 解决方案 5: 中转防火墙 VNet 和 SD-WAN 发言 VNet (同一 vhub)

- 结论

## 防火墙保护在 vWAN 中

在 vWAN 环境中,防火墙解决方案可以 _自动_ 部署在 vhub 中 (_路由意图 (Routing Intent)_) 或 _手动_ 部署在中转 VNet 中 (VM-series 部署)。

### 路由意图 (managed firewall)

[路由意图](<https://learn.microsoft.com/en-us/azure/virtual-wan/how-to-routing-policies#background>) 指的是在 vhub 中实现托管防火墙解决方案,用于 _互联网保护 (internet protection)_ 或 _私有流量保护 (private traffic protection)_ (VNet-to-VNet、Branch-to-VNet、Branch-to-Branch),或两者兼有。

防火墙可以是 Azure 防火墙或第三方防火墙,作为网络虚拟设备 (Network Virtual Appliances) 或 SaaS 解决方案部署在 vhub 中。包含托管防火墙的 vhub 称为 _安全中心 (secured hub)_。

有关路由意图支持的第三方解决方案的更新列表,请参考

- [托管 NVAs](<https://learn.microsoft.com/en-us/azure/virtual-wan/about-nva-hub#partners:~:text=The%20>)

- [SaaS 解决方案](<https://learn.microsoft.com/en-us/azure/virtual-wan/how-to-palo-alto-cloud-ngfw>)

### 中转 VNet (unmanaged firewall)

另一种在 vWAN 中提供检测的方法是手动在 vhub 的发言中部署防火墙解决方案,并将实际发言级联到该中转防火墙 VNet 后面 (也称为 _间接发言模型 (indirect spoke model)_ 或 _分层 VNet 设计 (tiered-VNet design)_)。

在此讨论中,选择非托管部署的主要原因是:防火墙解决方案缺少集成 vWAN 产品,或虽有集成产品但在水平可伸缩性或特定功能上不如基于 VM 的版本。

有关每种设计的优缺点详细分析,请参考 [此文章](<https://github.com/Danieleg82/vWAN-Indirect-Spoke>)。

## SD-WAN 连接在 vWAN 中

与防火墙部署选项类似,将 SD-WAN 覆盖扩展到 Azure vWAN 环境有两种主要方法:在 vhub 中进行托管部署,或在 vhub 的发言中进行标准 VM-series 部署。更多选项 [在此](<https://learn.microsoft.com/en-us/azure/virtual-wan/sd-wan-connectivity-architecture>)。

### SD-WAN 在 vWAN 中的部署 (managed)

在此场景中,一对虚拟 SD-WAN 设备会自动部署并集成到 vhub 中,使用动态路由 (BGP) 与 vhub 路由器连接。部署和管理过程简化,这些设备无缝地在 Azure 中配置,并设置为简单导入到合作伙伴门户 (SD-WAN 编排器)。

有关支持的 SD-WAN 合作伙伴的更新列表,请参考 [此链接](<https://learn.microsoft.com/en-us/azure/virtual-wan/about-nva-hub#partners>)。

有关 SD-WAN 在 vWAN 部署的更多信息,请参考 [此文章](<https://techcommunity.microsoft.com/blog/azurenetworkingblog/managed-sd-wan-in-vwan-throughput-considerations-and-underlay-options/4097864>)。

### VM-series 部署 (unmanaged)

此解决方案需要手动在 vhub 的发言中部署虚拟 SD-WAN 设备。底层 VM 和水平扩展由客户管理。

与 vWAN 环境的动态路由交换通过 [与 vhub 的 BGP 对等](<https://learn.microsoft.com/en-us/azure/virtual-wan/scenario-bgp-peering-hub>) 实现。或者,根据地址规划的复杂性,静态路由也可能可行。

## 防火墙保护 _和_ SD-WAN 在 vWAN 中

### **挑战!**

> 目前,仅能在同一 vhub 中将托管的第三方 SD-WAN 连接与 Azure 防火墙链接,或使用 [双重角色](<https://learn.microsoft.com/en-us/azure/virtual-wan/about-nva-hub#partners:~:text=The%20>)。

> 由第三方防火墙提供的路由意图与另一个托管 SD-WAN 解决方案在同一 vhub 中结合 [尚未支持](<https://learn.microsoft.com/en-us/azure/virtual-wan/whats-new#:~:text=Configuring%20routing%20intent%20to%20route%20between%20connectivity%20and%20firewall%20NVAs%20in%20the%20same%20Virtual%20WAN%20Hub>)。

> **但如何在 vWAN 中将防火墙保护和 SD-WAN 连接整合在一起?**

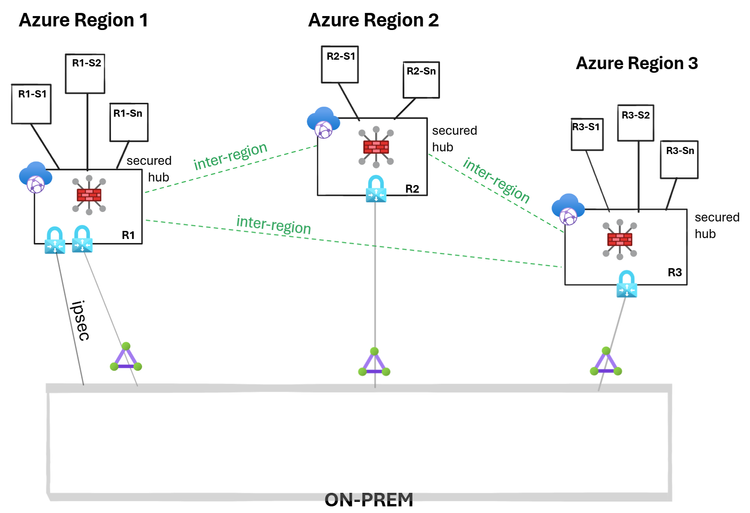

### 解决方案 1: 使用 Azure 防火墙和托管 SD-WAN 的路由意图 (同一 vhub)

> 防火墙解决方案: managed。

> SD-WAN 解决方案: managed。

此设计仅与使用 Azure 防火墙的路由意图兼容,因为它是唯一能在同一 vhub 中与托管 SD-WAN 部署结合的防火墙解决方案。

启用路由意图的 _私有流量保护_ 策略后,所有东西向流量 (VNet-to-VNet、Branch-to-VNet、Branch-to-Branch) 都会被检测。

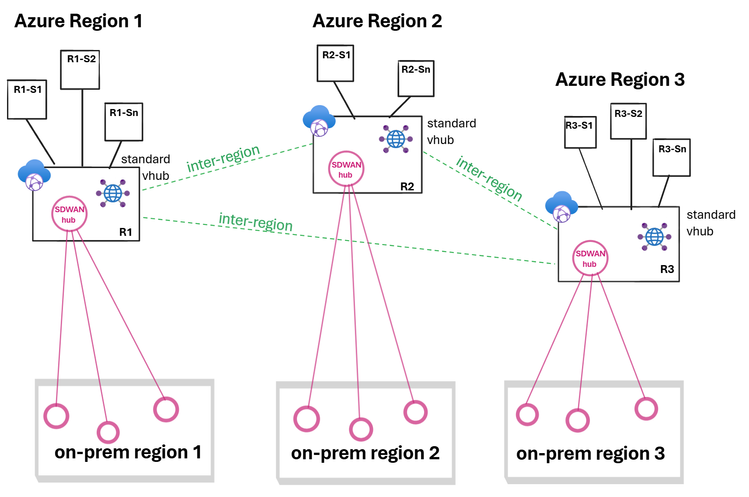

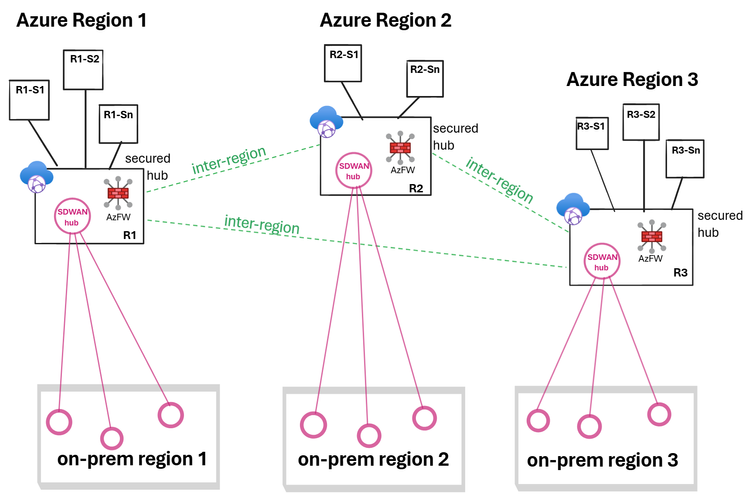

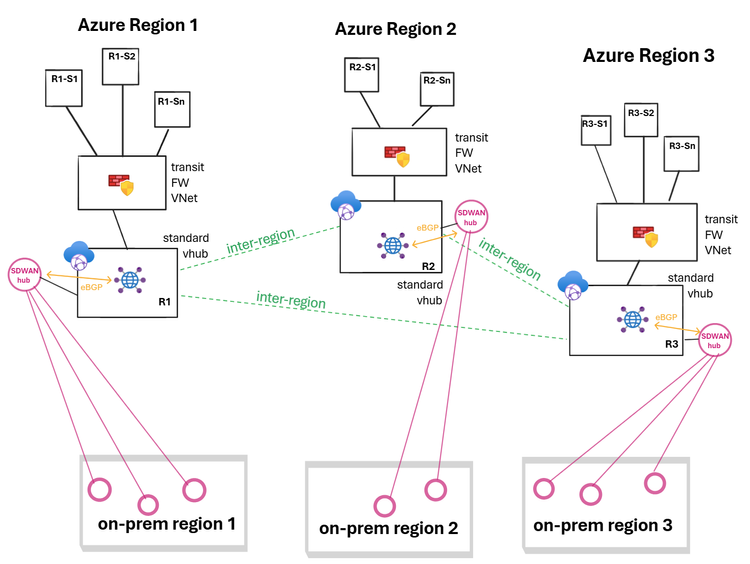

### 解决方案 2: 使用第三方防火墙和托管 SD-WAN 的路由意图 (2 个 vhub)

> 防火墙解决方案: managed。

> SD-WAN 解决方案: managed。

要在同一区域中同时拥有 vWAN 中的第三方防火墙托管解决方案和 SD-WAN 托管解决方案,唯一选项是使用一个 vhub 专用于安全解决方案部署,另一个 vhub 专用于 SD-WAN 解决方案部署。

在每个区域,发言 VNet 连接到安全 vhub,而 SD-WAN 分支连接到包含 SD-WAN 部署的 vhub。

在此设计中,路由意图 _私有流量保护_ 提供 VNet-to-VNet 和 Branch-to-VNet 检测。但是,Branch-to-Branch 流量不会被检测。

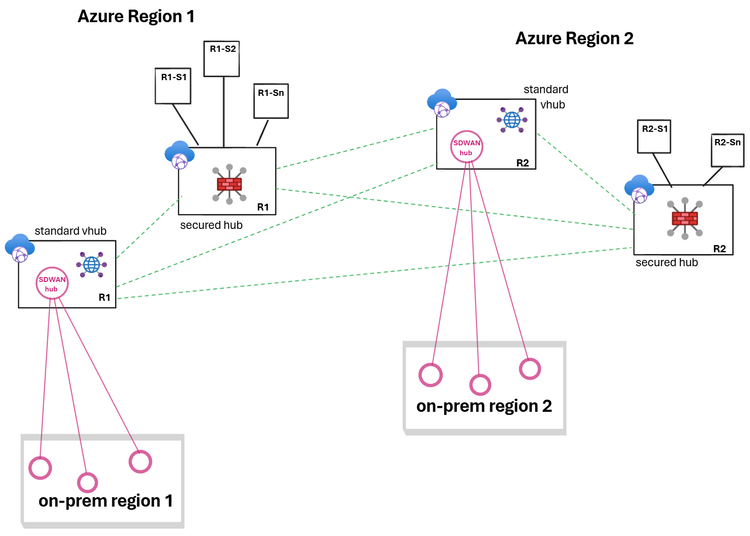

### 解决方案 3: 路由意图和 SD-WAN 发言 VNet (同一 vhub)

> 防火墙解决方案: managed。

> SD-WAN 解决方案: unmanaged。

此设计兼容任何路由意图支持的防火墙解决方案 (Azure 防火墙或第三方) 和任何 SD-WAN 解决方案。

启用路由意图 _私有流量保护_ 后,所有东西向流量 (VNet-to-VNet、Branch-to-VNet、Branch-to-Branch) 都会被检测。

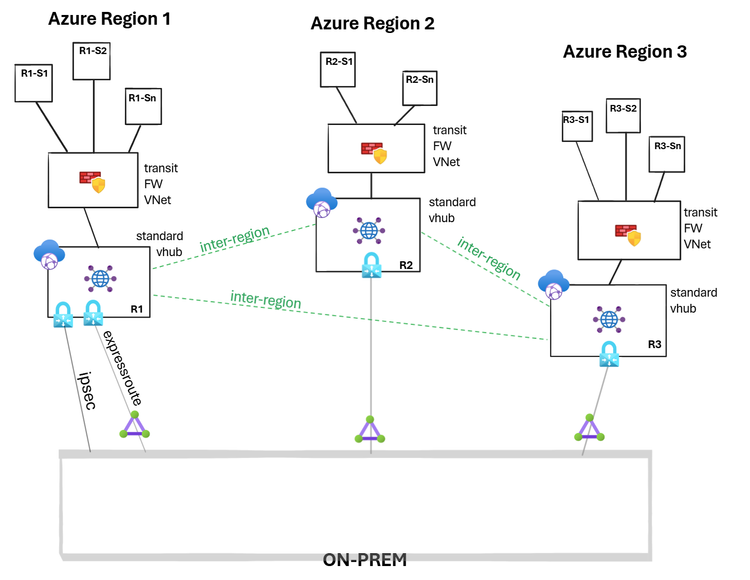

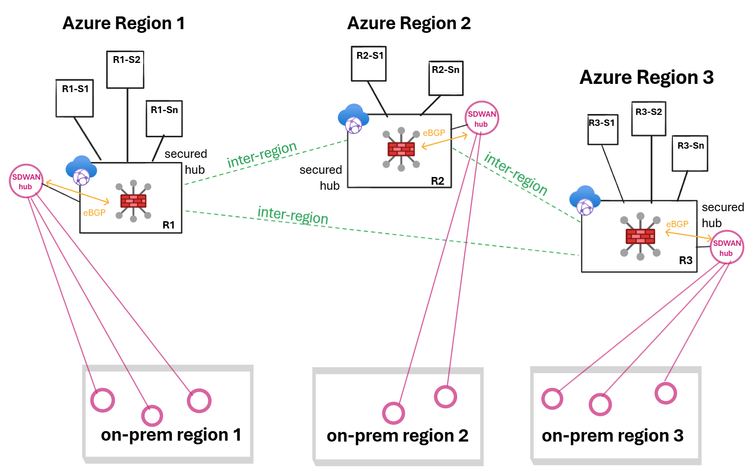

### 解决方案 4: 中转防火墙 VNet 和托管 SD-WAN (同一 vhub)

> 防火墙解决方案: unmanaged。

> SD-WAN 解决方案: managed。

此设计利用间接发言模型,启用 vWAN 中托管 SD-WAN 设备的部署。

此设计提供 VNet-to-VNet 和 Branch-to-VNet 检测。但由于防火墙解决方案未托管在中心,Branch-to-Branch 流量不会被检测。

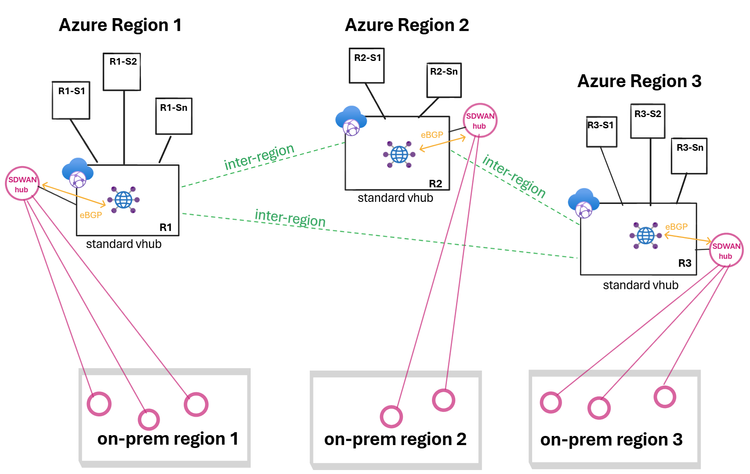

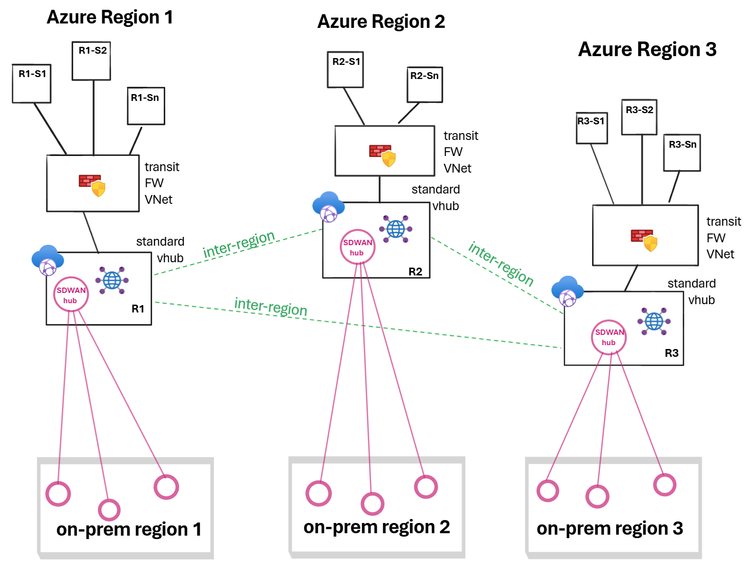

### 解决方案 5: 中转防火墙 VNet 和 SD-WAN 发言 VNet (同一 vhub)

> 防火墙解决方案: unmanaged。

> SD-WAN 解决方案: unmanaged。

此设计将安全和 SD-WAN 连接作为非托管解决方案整合,部署和管理防火墙和 SD-WAN 中心的责任由客户承担。

与解决方案 4 类似,仅 VNet-to-VNet 和 Branch-to-VNet 流量会被检测。

## 结论

尽管目前无法在同一 vhub 中将托管的第三方防火墙解决方案与托管 SD-WAN 部署结合,但仍有众多设计选项可满足各种需求,无论偏好托管还是非托管方法。

更新于 2025 年 3 月 20 日

版本 5.0

<!-- AI_TASK_END: AI全文翻译 -->