<!-- AI_TASK_START: AI标题翻译 -->

[解决方案] 应对2024年假期季节:Azure DDoS防御见解

<!-- AI_TASK_END: AI标题翻译 -->

<!-- AI_TASK_START: AI竞争分析 -->

# 产品功能分析

## 新功能/新产品概述

Azure DDoS Protection 是 Microsoft Azure 提供的一项关键安全服务,旨在防御分布式拒绝服务(**DDoS**)攻击。该产品针对 2024 年假期季节的攻击趋势进行了优化,核心目标是帮助组织应对日益复杂的威胁环境,包括 **DDoS-for-hire** 操作、巨型 **botnet** 组网和政治动机攻击。背景在于攻击者不断演进战术,如绕过 **CDN** 保护,适用于需要保护公共互联网资源的行业,如游戏、金融和电商。目标用户群为企业级客户,市场定位聚焦于提供实时、可扩展的防护,以确保业务连续性并适应全球安全挑战。

## 关键客户价值

- **增强安全性和可靠性**:Azure DDoS Protection 可缓解高达 3800 次日常攻击,其中 20% 为超过一百万 **packets per second (pps)** 的规模化攻击,帮助客户减少服务中断风险。通过自动检测和缓解机制,客户能快速响应突发攻击,提升整体防护效率,与去年 **UDP** 为主的攻击模式相比,今年 **TCP-based** 攻击占 77%,突显其适应性优势。

- 在高并发场景中,该服务防止资源耗尽,但短时攻击(49% 持续不超过 5 分钟)可能仍需优化响应时间,以避免潜在影响。

- **简化运维和成本管理**:相较传统防护方案,该产品提供始终在线的流量监控和自动调优,降低了手动干预需求,显著提升资源利用率。结合 **Azure Web Application Firewall (WAF)**,实现多层防御,差异化于单一层防护的竞品,如仅依赖 **CDN** 的解决方案,帮助客户在全球事件驱动攻击中保持竞争优势。

- 例如,通过 **Operation PowerOFF** 等执法行动的背景,客户能更好地理解服务在实际威胁中的价值,但其普及性也意味着攻击门槛降低,客户需持续警觉。

- **业务连续性和风险管理**:产品支持模拟攻击测试和实时警报,助力客户识别暴露点和制定响应策略,确保在政治动机或大规模攻击中维持用户体验,与传统被动防御相比,提供更主动的防护路径。

## 关键技术洞察

- **技术独特性与工作原理**:Azure DDoS Protection 基于先进的流量分析和自动化机制,实现对 **Layer 3 和 4** 网络层的保护,例如通过 **TCP SYN 和 ACK floods** 的检测和缓解。该服务利用实时遥测和 **CloudWatch** 类似指标监控,自动触发缓解策略,并在检测到攻击时(如高达 100-125 百万 **pps** 的 **Typhon botnet** 攻击)快速响应,工作原理涉及流量分流和清洗,以最小化正常流量影响。

- 创新点在于其适应性调优和多层集成,如与 **WAF** 结合防护 **Layer 7** 应用层攻击,这提升了整体性能和可用性,但短时爆发的攻击可能带来响应延迟挑战,需要依赖精确的阈值配置来优化。

- **对性能、安全性和可用性的影响**:该技术显著提高了安全性和抗 DDoS 能力,例如 83% 攻击在 40 分钟内结束时仍能有效缓解,但在大规模组网场景中,管理复杂度可能上升,影响资源分配效率。相较竞品,Azure 的全自动缓解减少了人为错误,但如果攻击向量演进(如绕过检测),仍需持续更新算法以维持领先。

- 挑战与解决方式:文档强调通过模拟测试和 **DDoS Rapid Response (DRR)** 团队支持,解决潜在漏洞,确保技术实现的鲁棒性。

## 其他信息

- 文档呼吁客户启用 **Azure DDoS Protection** 与 **WAF** 的组合,并配置警报和遥测,以应对 2025 年的潜在威胁,这强化了产品的长期战略价值。

<!-- AI_TASK_END: AI竞争分析 -->

<!-- AI_TASK_START: AI全文翻译 -->

# 导航 2024 年假期季节:Azure DDoS 防御洞见

**原始链接:** [https://azure.microsoft.com/en-us/blog/navigating-the-2024-holiday-season-insights-into-azures-ddos-defense/](https://azure.microsoft.com/en-us/blog/navigating-the-2024-holiday-season-insights-into-azures-ddos-defense/)

**发布时间:** 2025-01-27

**厂商:** AZURE

**类型:** BLOG

---

2024 年假期季节揭示了分布式拒绝服务 (Distributed Denial-of-Service, DDoS) 攻击的复杂且不断演变的威胁环境。今年趋势包括高级策略,例如 DDoS-for-hire 操作的增加、脚本小子 (script kiddies) 组建的大型 DDoS 僵尸网络 (botnets)、出于政治动机的攻击活动,以及绕过内容分发网络 (Content Delivery Network, CDN) 保护等其他演变威胁。

2024 年假期季节揭示了分布式拒绝服务 (DDoS) 攻击的复杂且不断演变的威胁环境。今年趋势包括高级策略,例如 DDoS-for-hire 操作的增加、脚本小子组建的大型 DDoS 僵尸网络、政治动机的攻击活动,以及绕过 CDN 保护等其他演变威胁。

## Azure DDoS 保护

保护您的 Azure 资源并防止分布式拒绝服务 (DDoS) 攻击

[ 开始使用 Azure > ](https://azure.microsoft.com/en-us/products/ddos-protection)

## 2024 年假期季节在 Azure 中的攻击环境

在假期季节,我们观察到攻击模式与去年相比发生了转变,这突显了恶意攻击者不断完善策略以绕过 DDoS 保护。

### *每日攻击量*

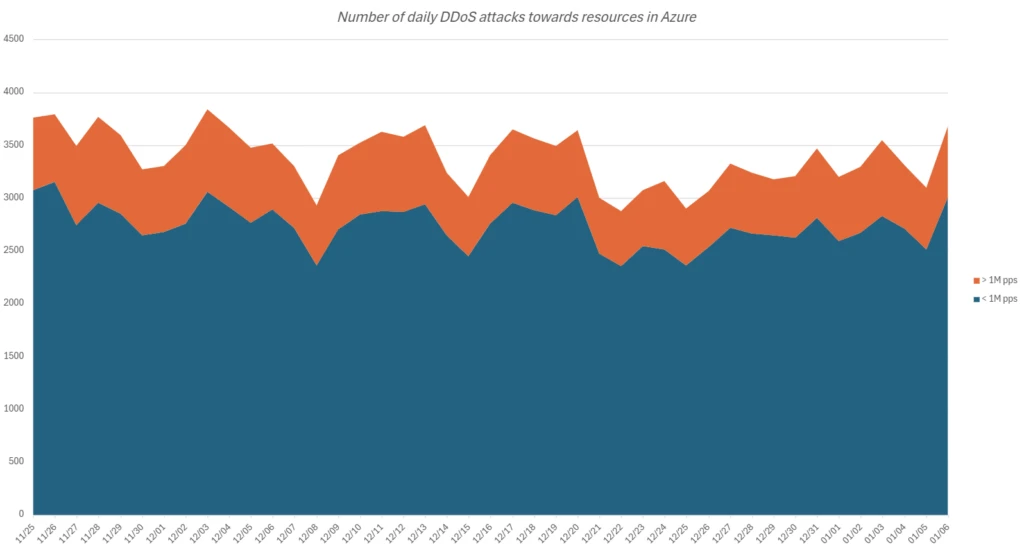

Azure 的安全基础设施每天缓解多达 3,800 次攻击。其中,大规模攻击超过一百万包每秒 (packets per second, pps) 约占 20%,与[去年的分析](https://azure.microsoft.com/en-us/blog/unwrapping-the-2023-holiday-season-a-deep-dive-into-azures-ddos-attack-landscape/) 类似。超过 10M pps 的高容量攻击非常罕见,仅占所有攻击的 0.2%,这反映了攻击者旨在最小化资源并避免检测。

### *攻击协议*

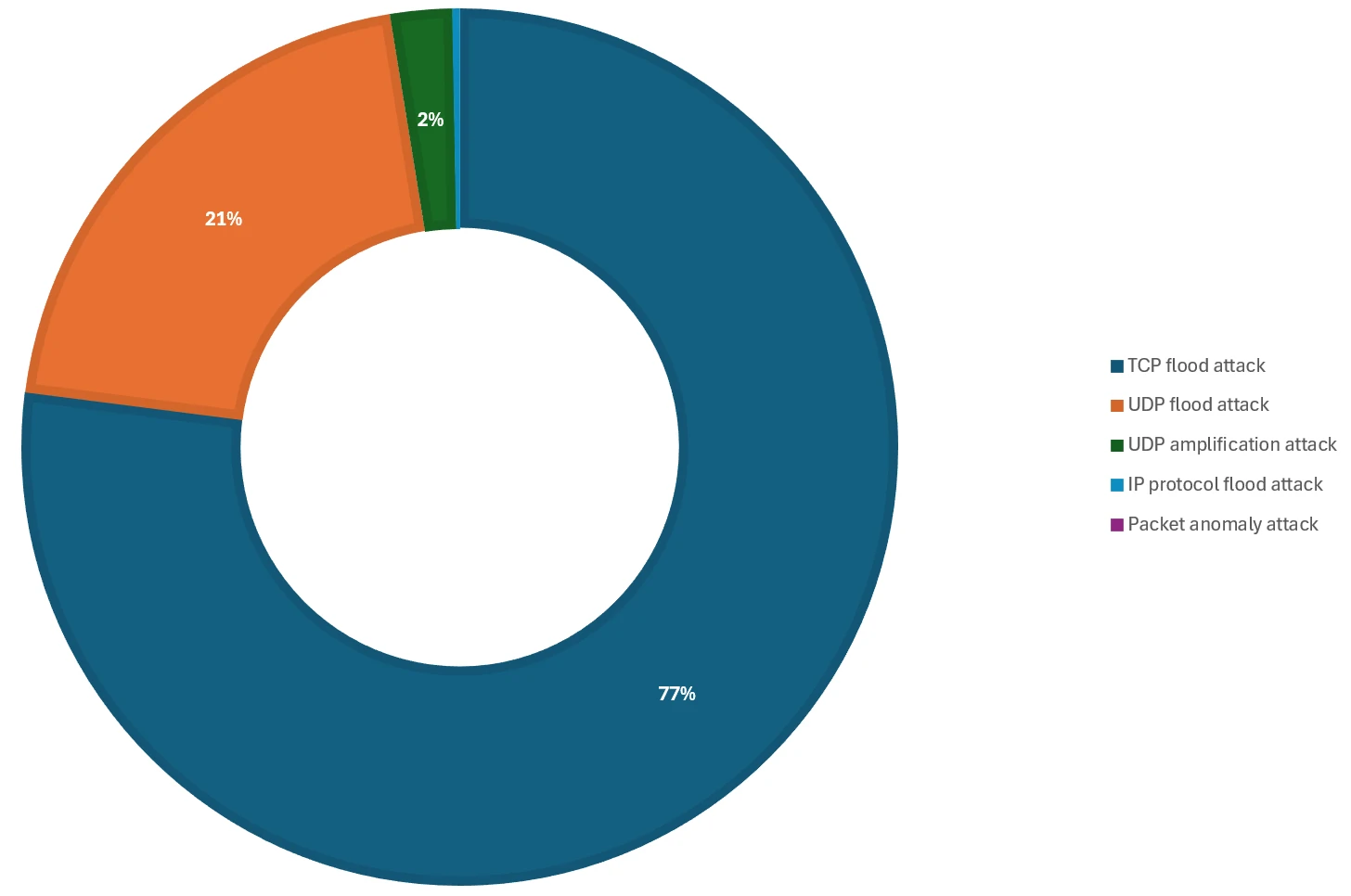

2024 年假期季节,主要使用基于传输控制协议 (Transport Control Protocol, TCP) 的攻击,针对各种 Web 应用程序和资源,占攻击的 77%。这与[去年](https://azure.microsoft.com/en-us/blog/unwrapping-the-2023-holiday-season-a-deep-dive-into-azures-ddos-attack-landscape/) 形成对比,当时用户数据报协议 (User Datagram Protocol, UDP) 基于攻击占游戏和其他资源的近 80%。今年 TCP 攻击的主要载体是 TCP SYN (Synchronize) 和 ACK (Acknowledge) 洪水攻击。

### *Azure 阻挡大规模 Typhon 攻击*

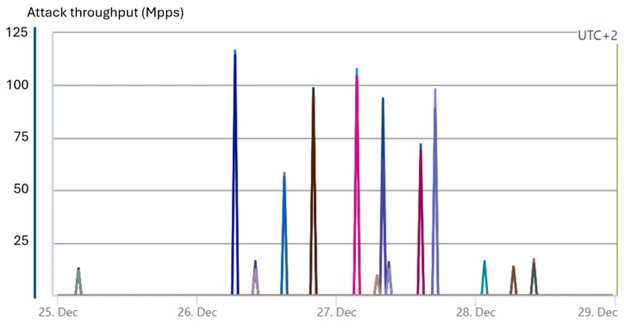

针对游戏资源的惊人攻击达到了 100-125 百万 pps 的多个波次。此攻击的特征与[Typhon botnet](https://securityaffairs.com/170872/apt/volt-typhoon-botnet-has-re-emerged.html) 相关,并被 Azure 的防御完全缓解。

### *攻击持续时间*

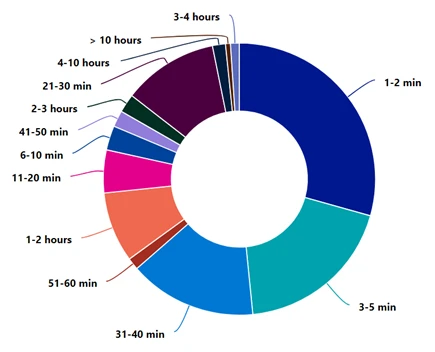

这个假期季节,我们再次目睹了相同对手试图通过启动突发或短暂攻击来绕过 DDoS 缓解策略的战术。49% 的攻击持续时间不超过 5 分钟,而 83% 的攻击持续时间不到 40 分钟。理解这一点很有洞见:我们实施的任何 DDoS 缓解对策都应尽快启动有效缓解,以保护应用程序。

## 政治动机和 DDoS-for-hire 激增

这个假期季节,Azure 的攻击趋势反映了全球模式。[出于政治动机的攻击](https://www.bankinfosecurity.com/japanese-businesses-hit-by-surge-in-ddos-attacks-a-27216),由地缘政治紧张局势驱动,继续存在。DDoS 威胁仍然是一个重大问题,因为新参与者使用可用工具制造破坏。

DDoS-for-hire 服务(通常称为 stressers 和 booters)的兴起,在攻击者中获得了显著 popularity。这些平台在网络犯罪论坛上 readily accessible,已使启动强大 DDoS 攻击的能力民主化,让不太复杂的罪犯以最低成本获得。最近几年,这些服务的可用性和利用率都有所增加。在这个假期季节,国际执法机构开展了诸如[Operation PowerOFF](https://www.europol.europa.eu/media-press/newsroom/news/law-enforcement-shuts-down-27-ddos-booters-ahead-of-annual-christmas-attacks) 等行动,导致三人被捕,并关闭了与 DDoS-for-hire 平台相关的 27 个域名。尽管这些努力,DDoS stressers 继续蓬勃发展,提供各种攻击方法和力量,并可能继续流行。

## 为 2025 年做准备

2024 年假期季节强调了 DDoS 攻击的持续威胁。组织必须加强其网络安全策略,以应对新的一年的这些演变威胁。在 2025 年,加强防御并保持警惕应对新策略至关重要。Azure 对高级 DDoS 威胁的弹性突显了稳健安全措施在保护数字资产和确保业务连续性方面的 importance。

### *识别暴露点*

首先,确定哪些应用程序暴露在公共互联网上。[评估潜在风险](https://learn.microsoft.com/en-us/azure/ddos-protection/ddos-response-strategy#risk-evaluation-of-your-azure-resources) 和这些应用程序的漏洞至关重要,以了解您可能最易受攻击的地方。

### *识别正常操作*

熟悉您的应用程序的正常行为。Azure 提供监控服务和最佳实践,帮助您获取应用程序健康状况的洞见,并有效诊断问题。

### *模拟攻击场景*

定期[运行攻击模拟](https://learn.microsoft.com/en-us/azure/ddos-protection/test-through-simulations) 是测试服务对潜在 DDoS 攻击响应的一种有效方式。在测试过程中,验证您的服务或应用程序继续按预期运行,且不会中断用户体验。从技术和流程角度识别差距,并将其纳入您的 DDoS 响应策略。

### *确保稳健保护*

鉴于 DDoS 攻击的高风险,拥有像[Azure DDoS Protection](https://learn.microsoft.com/en-us/azure/ddos-protection/ddos-protection-overview) 这样的保护服务至关重要。该服务提供始终在线的流量监控、检测后自动攻击缓解、适应性实时调整,以及 DDoS 攻击的全面可见性,包括实时遥测、监控和警报。

### *实施分层安全*

为了全面保护,通过部署 [Azure DDoS Protection](https://learn.microsoft.com/en-us/azure/ddos-protection/ddos-protection-overview) 与[Azure Web Application Firewall (WAF)](https://learn.microsoft.com/en-us/azure/web-application-firewall/overview) 设置多层防御。Azure DDoS Protection 保护网络层 (Layer 3 和 4),而 Azure WAF 保护应用程序层 (Layer 7)。这种组合确保了对各种 DDoS 攻击的保护。

### *配置警报*

Azure DDoS Protection 可以无需用户干预即可识别和缓解攻击。[配置警报](https://learn.microsoft.com/en-us/azure/ddos-protection/alerts) 可以让您了解受保护的公共 IP 资源的状况。

### *制定响应计划*

建立一个 DDoS 响应团队,明确定义角色和责任。该团队应擅长识别、缓解和监控攻击,并与内部利益相关者和客户协调。通过模拟测试识别响应策略中的任何差距,确保您的团队为各种攻击场景做好准备。

### *寻求专家协助*

在攻击发生时,联系技术专业人士至关重要。Azure DDoS Protection 客户可以访问 [DDoS Rapid Response (DRR)](https://learn.microsoft.com/en-us/azure/ddos-protection/ddos-rapid-response) 团队,以在攻击期间和之后提供协助。攻击结束后,继续监控资源并进行回顾分析。应用经验教训,以改进您的 DDoS 响应策略,确保更好地准备未来事件。

## 行动号召

2024 年假期季节突显了 DDoS 攻击的演变威胁环境,包括 DDoS-for-hire 操作、大型僵尸网络和出于政治动机的活动的大幅增加。这些威胁强调了需要稳健的 DDoS 保护和 DDoS 响应计划。Azure 支持组织领先于这些威胁。客户应通过部署 [Azure DDoS Protection](https://learn.microsoft.com/en-us/azure/ddos-protection/ddos-protection-overview) 与 [Azure Web Application Firewall (WAF)](https://learn.microsoft.com/en-us/azure/web-application-firewall/overview) 启用多层保护。此外,客户应[启用遥测](https://learn.microsoft.com/en-us/azure/ddos-protection/telemetry) 和[警报功能](https://learn.microsoft.com/en-us/azure/ddos-protection/alerts),以有效监控和响应活跃缓解。

[Azure DDoS Protection — 立即开始](https://azure.microsoft.com/en-us/products/ddos-protection)

<!-- AI_TASK_END: AI全文翻译 -->