<!-- AI_TASK_START: AI标题翻译 -->

[解决方案] 使用 Amazon VPC Lattice 实现 Oracle Database@AWS 网络连接

<!-- AI_TASK_END: AI标题翻译 -->

<!-- AI_TASK_START: AI竞争分析 -->

# 解决方案分析

## 解决方案概述

Oracle Database@AWS 通过 Amazon VPC Lattice 提供网络连接解决方案,核心内容是简化 Oracle Exadata 基础设施(由 OCI 管理)与 AWS 或本地网络的连接。该方案解决的问题包括:处理重叠 IP 地址空间的连接复杂性、实现安全访问,并支持混合环境下的数据交互。**关键术语**:**Amazon VPC Lattice**、**服务网络**、**资源网关**。

适用场景包括:企业级数据库部署、零 ETL 集成,以及访问 Amazon S3 等服务。行业需求主要针对云计算迁移和混合云架构,技术原理基于 VPC Lattice 的服务网络和端点机制,实现私有、安全的流量路由,而非传统端到端路由。

## 实施步骤

1. **创建 ODB@AWS 部署**:在控制台中选择私有网络选项,AWS 会自动配置默认 VPC Lattice 服务网络,包括服务网络端点和资源网关。理由:简化初始设置,确保安全边界。

- 技术原理:利用 AWS 自动预置功能,避免手动配置,提高可行性。

2. **配置管理服务集成**:在 ODB@AWS 网络创建过程中,选中 Amazon S3 和 Zero-ETL 的复选框。

- 理由:启用自动授权策略,支持流量路由。逻辑衔接:此步骤后,可直接处理 S3 访问或 Zero-ETL 连接。

3. **设置 VPC Lattice 服务(HTTP/HTTPS/TLS Passthrough)**:

- 创建 VPC Lattice 服务,并与 ODB 服务网络关联。

- 如果跨账号,共享服务并检查关联。

- 理由:允许 ODB 网络访问客户管理应用,提供灵活连接。技术原理:通过服务网络端点处理流量,避免 IP 冲突。

4. **设置 VPC Lattice 资源(TCP)**:

- 在目标 VPC 中创建资源网关和资源配置。

- 共享并关联资源配置到 ODB 服务网络。

- 理由:支持 TCP 应用连接,确保与 ODB 网络的单向或双向流量。逻辑衔接:结合 DNS 更新,实现自定义主机名解析。

5. **启用客户网络访问 Oracle VMs**:

- 为每个 Oracle VM 创建资源配置,并使用 ODB 默认资源网关。

- 在客户账号中建立服务网络端点或 VPC 关联。

- 理由:提供直接连接,简化 VM 访问。技术原理:流量通过资源网关进行源 NAT,确保安全转发。

## 方案客户价值

- **简化集成和减少复杂性**:与传统方案(如 ODB Peering 或 AWS Transit Gateway)相比,该方案自动化配置,显著降低设置时间和错误风险,实现更流畅的混合连接。

- **提升安全性和可扩展性**:提供私有、安全访问,即使在重叠 IP 空间环境中,支持多种应用类型互动,帮助企业实现零 ETL 集成,获得更准确的业务洞察,如优化游戏体验或数据分析。

- **量化收益**:虽然未指定确切数字,但文档暗示成本降低通过减少手动路由和端到端连接实现,与传统方法相比,减少了网络管理开销。差异点:VPC Lattice 处理 IPv4/IPv6 混合,而传统方案可能需要额外路由配置,导致更高复杂性。

## 涉及的相关产品

- **Amazon VPC Lattice**:作为核心产品,提供服务网络和资源网关,用于安全连接 ODB 网络和外部资源。

- **Amazon S3**:用于 ODB 网络的备份和用户管理存储,支持授权策略控制访问。

- **Amazon Zero-ETL**:实现从 Oracle Database 到 Amazon Redshift 的数据集成,简化操作数据传输。

- **AWS Transit Gateway 和 AWS Cloud WAN**:作为备选连接选项,用于大规模 VPC 连接,在本方案中可与 VPC Lattice 结合使用。

## 技术评估

- **先进性**:该方案在自动化集成和处理重叠 IP 地址方面表现出色,优势在于简化混合云连接,支持零 ETL 等新兴用例,符合云计算趋势向服务网格化发展。

- **可行性**:高可行性,通过 AWS 控制台易于实施,但需注意区域限制(如 S3 访问仅限同区域),以及资源网关必须与 ODB 网络在同一可用区。

- **适用范围**:适合企业混合环境,但限制包括不支持跨区域 S3 访问和特定 S3 策略(如 aws:SourceVpc),可能需要额外 DNS 配置。总体评价:优势显著于灵活性和安全性,但需权衡部署约束以避免潜在复杂性。

## 其他信息

作者信息:Aditya Santhanam 和 Tom Adamski 分别为 AWS 产品经理和解决方案架构师,他们的专业背景(如网络和安全经验)增强了文档的可信度,但不直接影响方案分析。

<!-- AI_TASK_END: AI竞争分析 -->

<!-- AI_TASK_START: AI全文翻译 -->

# Oracle Database@AWS 网络连接使用 Amazon VPC Lattice

**原始链接:** [https://aws.amazon.com/blogs/networking-and-content-delivery/oracle-databaseaws-network-connectivity-using-amazon-vpc-lattice/](https://aws.amazon.com/blogs/networking-and-content-delivery/oracle-databaseaws-network-connectivity-using-amazon-vpc-lattice/)

**发布时间:** 2025-07-08

**厂商:** AWS

**类型:** BLOG

---

随着 Oracle Database (ODB)@AWS 变为 [一般可用](https://aws.amazon.com/about-aws/whats-new/2025/07/oracle-database-at-aws-now-generally-available/),我们正在 [引入新的网络连接功能](https://aws.amazon.com/about-aws/whats-new/2025/07/oracle-database-aws-general-expands-networking-capabilities/),这些功能简化了 OCI 管理的 Oracle Exadata 基础架构(位于 AWS 数据中心内部)与用户 AWS 和本地网络之间的连接。这些新功能包括 Amazon VPC Lattice (Amazon VPC Lattice) 集成,用于从 ODB 网络实现混合连接,以及在零-ETL、[Amazon S3](https://aws.amazon.com/s3/) 和 ODB 网络之间实现原生安全访问。

在本帖中,我们将探讨这些功能的网络工作原理,重点关注基于 Amazon VPC Lattice 的功能,这些功能允许您将 ODB 网络连接到各种服务。

这些功能提供更自动化的集成体验,同时启用对用户管理资源的安全访问,即使在 IP 地址空间重叠的环境中。这有助于降低设置复杂性,并扩展可安全与 Oracle Database@AWS 交互的应用类型。

## 基础知识了解

如果您是 ODB@AWS 的新手,可以在 [AWS 文档](https://docs.aws.amazon.com/odb/latest/UserGuide/what-is-odb.html) 中找到全面信息。在深入探讨新功能之前,我们先回顾一下不使用 Amazon VPC Lattice 时连接 ODB 网络到 [Amazon Virtual Private Cloud (Amazon VPC)](https://aws.amazon.com/vpc/) 的现有方法:

- [ODB 对等连接](https://docs.aws.amazon.com/odb/latest/UserGuide/how-it-works.html#how-it-works.peering):一种直接、低延迟的选项,用于连接一个 ODB 到一个 Amazon VPC。

- [AWS Transit Gateway](https://docs.aws.amazon.com/odb/latest/UserGuide/configuring.html#configuring-tgw):启用与多个 Amazon VPC 的规模化连接。

- [AWS Cloud WAN](https://aws.amazon.com/cloud-wan/):提供与多个 Amazon VPC 的规模化连接选项。

我们的新功能依赖于 Amazon VPC Lattice,因此您必须了解其核心组件:

- [服务网络 (Service network)](https://docs.aws.amazon.com/vpc-lattice/latest/ug/service-networks.html):用于分组资源的逻辑边界。

- [服务网络端点 (Service network endpoint)](https://docs.aws.amazon.com/vpc/latest/privatelink/privatelink-access-service-networks.html):启用对服务网络的私有安全访问。

- [资源网关 (Resource gateway)](https://docs.aws.amazon.com/vpc/latest/privatelink/resource-gateway.html):允许服务网络访问提供者暴露的资源。

- [资源 (Resource)](https://docs.aws.amazon.com/vpc/latest/privatelink/resource-configuration.html):任何通过资源网关可达的 TCP 应用。

## 架构概述

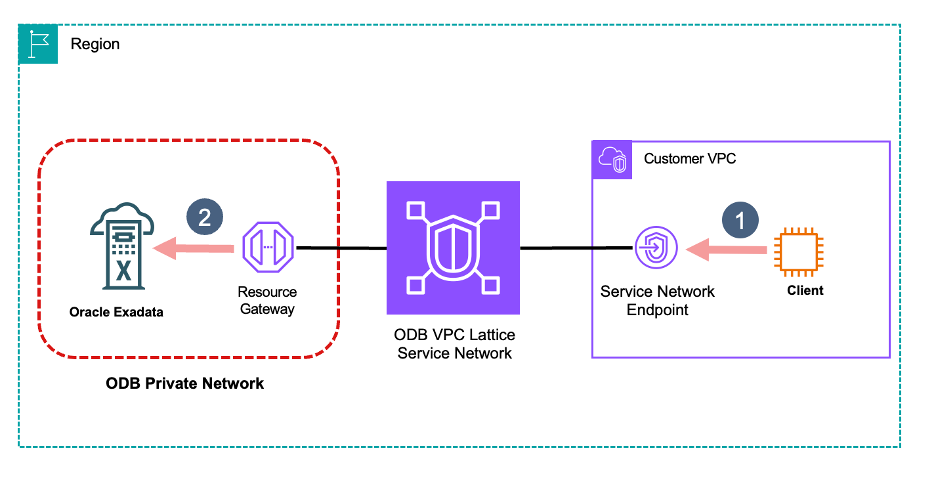

当您创建新的 ODB@AWS 部署时(带有私有网络),AWS 会自动在您的账户中预置一个 *默认* Amazon VPC Lattice 服务网络。尽管此网络是为您创建的,但它的工作方式与任何标准 Amazon VPC Lattice 服务网络相同。您可以向其中添加自己的应用作为资源或服务,将其与 Amazon VPC 或端点关联,并 [启用访问日志](https://docs.aws.amazon.com/vpc-lattice/latest/ug/monitoring-access-logs.html) 以获取应用流量的可见性。

ODB 服务网络预配置有一个 *默认* 服务网络端点(用于从 ODB 私有网络的出站访问)和资源网关(用于对 ODB 私有网络资源的入站访问)。此 Amazon VPC Lattice 部署可与传统连接选项(如 ODB 对等连接、AWS Transit Gateway 或 AWS Cloud WAN)无缝协作。

下图显示了 ODB 私有网络与其他 AWS 服务和用户管理资源之间所有可用的流量流。

图 1. 高层级架构概述

ODB 私有网络与其他 AWS 服务以及用户管理资源之间的流量流如下:

1. 使用传统连接(如 ODB 对等连接、Transit Gateway 或 AWS Cloud WAN)在 ODB 私有网络和用户管理 Amazon VPC 之间路由流量。

2. 从 ODB 私有网络到 Amazon S3 或用户管理 Amazon VPC Lattice 资源的传输层流量。

3. 从用户 Amazon VPC(或本地网络)到 Oracle 托管虚拟机 (VM) 的传输层流量。

4. 从 [Amazon Zero-ETL](https://aws.amazon.com/what-is/zero-etl/) 到 ODB 私有网络的传输层流量(简化)。

### 配置托管服务集成

您可以轻松为 Amazon S3 和 Zero-ETL 与您的 ODB@AWS 网络设置托管集成。只需在 ODB@AWS 网络创建过程中的控制台中选中适当的复选框,如图 2 所示。

图 2. 在 ODB 网络上启用托管服务集成

如果您希望使用默认 ODB 服务网络连接到:

- 用户管理应用

- 单个 Oracle VM

您必须配置额外的 Amazon VPC Lattice 设置,我们将在以下部分详细说明。

注意:在本帖中我们不会讨论 ODB 对等连接,因为 AWS 文档和其他博文已对其进行了彻底介绍。

## ODB 网络到 Amazon S3 的连接

从 ODB 私有网络访问 Amazon S3 支持两种主要用例:访问 Oracle 管理的 S3 存储桶用于自动备份,以及访问您自己的用户管理 S3 存储桶。

要启用对您自己的 S3 存储桶的访问,请定义授权策略,根据存储桶名称、AWS 账户或 [AWS Organizations](https://docs.aws.amazon.com/organizations/latest/userguide/orgs_introduction.html) 控制权限。这些策略使用标准的 [Amazon S3 端点策略](https://docs.aws.amazon.com/vpc/latest/privatelink/vpc-endpoints-s3.html#edit-vpc-endpoint-policy-s3) 语法。

ODB 私有网络通过自动创建的服务网络端点连接到 Amazon S3。Oracle 管理的备份访问 Amazon S3 会自动工作,无需额外配置。

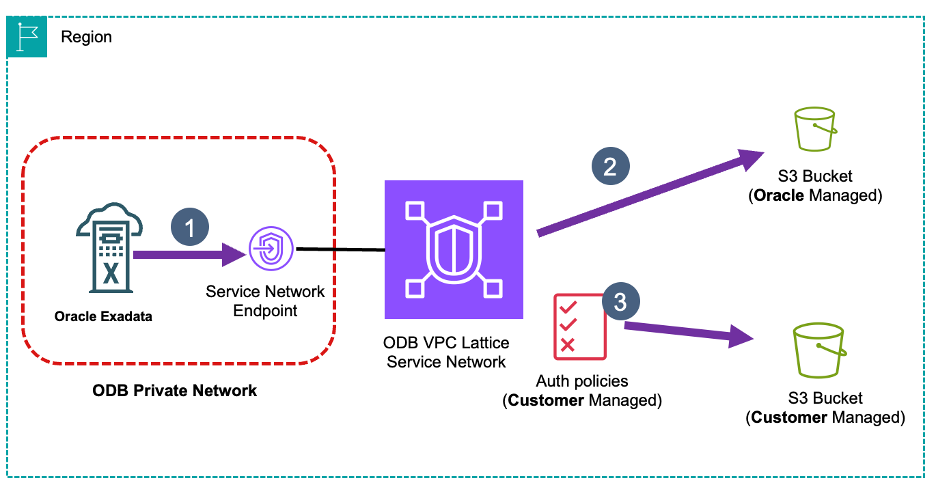

下图显示了 Amazon S3 访问示例流。

图 3. ODB 网络访问 Amazon S3

1. 要与任何 S3 存储桶通信,ODB 私有网络会将流量发送到前端默认 ODB Amazon VPC Lattice 服务网络的服务网络端点。

2. 如果流量目标是 Oracle 管理的 S3 存储桶,则该通信由 Oracle 管理和控制。

3. 对于流量到用户拥有的存储桶,您可以应用授权策略来限制可访问的目标存储桶(例如,只允许访问特定 AWS 账户中的存储桶)。

**注意事项:**

- ODB 网络 DNS 会自动为区域 Amazon S3 主机名返回服务网络端点 IP(如果使用 Oracle 内置的 Virtual Cloud Network (VCN) DNS 解析器)。

- 访问不同 [AWS 区域](https://aws.amazon.com/about-aws/global-infrastructure/regions_az/) 中的 S3 存储桶目前不受支持。

- 对于使用此模型的流量,以下 S3 存储桶策略条件不受支持:*aws:SourceVpc*、*aws:SourceVpce* 和 *aws:VpcSourceIp*。

## Zero-ETL 到 ODB 网络的连接

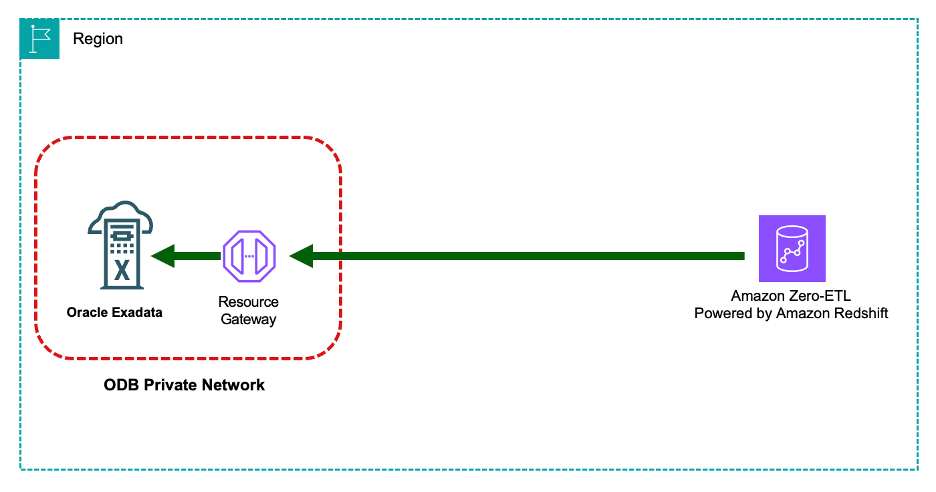

Zero-ETL 集成是一种完全托管的解决方案,可将事务和操作数据从多个来源(如 [Amazon Redshift](https://aws.amazon.com/redshift/) 等数据仓库)中可用。这使您能够从 Oracle Database VM 配置集成到 Amazon Redshift 数据仓库,从而为业务仪表板、优化游戏体验、数据质量监控和用户行为分析等用例提供更准确、及时的洞察。

Zero-ETL 用例需要从 AWS 托管服务到 ODB 网络的入站连接。下图显示了此用例的流量流。

图 4. Zero-ETL 到 ODB 网络的连接

Zero-ETL 用例依赖于由 AWS 完全管理的自定义网络实现,该实现在默认 ODB Amazon VPC Lattice 服务网络中不可见。

**注意事项:**

- Zero-ETL 连接仅在与 ODB 网络相同的区域中受支持。

- Zero-ETL 是一个可选功能。请参阅 AWS 文档获取实施细节以及定价。其他 [费用适用](https://aws.amazon.com/redshift/pricing/),用于初始种子数据和重新同步以及变更数据捕获。

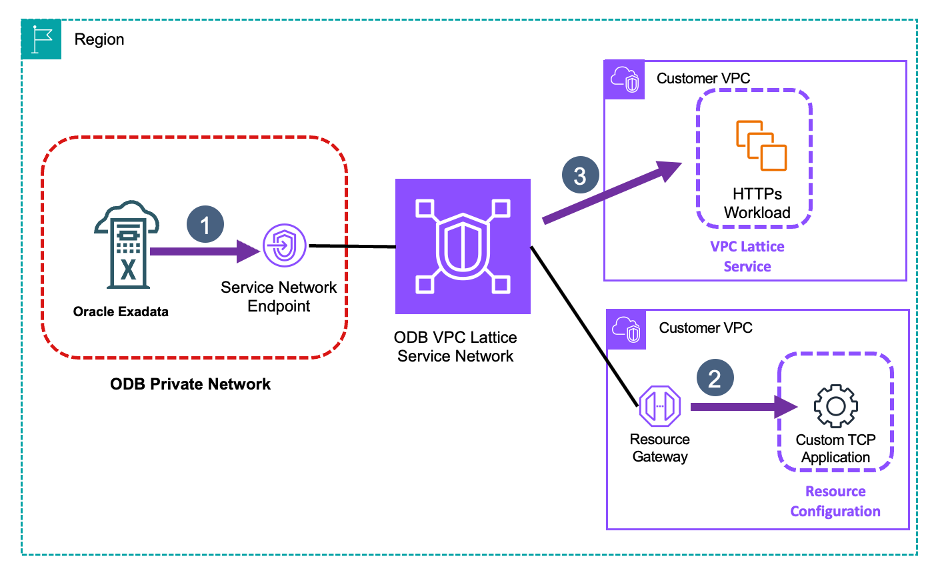

## ODB 网络访问用户管理资源

默认 ODB Amazon VPC Lattice 服务网络扩展到 Amazon S3 连接之外,以支持网络中的自定义资源。与 ODB 对等连接、Transit Gateway 或 AWS Cloud WAN 不同,此方法不需要端到端路由可达性。Amazon VPC Lattice 处理具有重叠 IP 空间或不同地址系列 (IPv4/IPv6) 的网络之间的连接。

下图显示了流量流。

图 5. 通过默认 ODB Amazon VPC Lattice 服务网络暴露自定义资源

1. ODB 网络连接到通过服务网络端点暴露的资源或服务。

2. Amazon VPC Lattice 服务网络使用资源网关访问用户管理资源。

3. Amazon VPC Lattice 服务网络可直接访问与其关联的 Amazon VPC Lattice 服务。

**设置 Amazon VPC Lattice 服务 (HTTP、HTTPS、TLS Passthrough)**

1. [为您的应用创建 Amazon VPC Lattice 服务](https://docs.aws.amazon.com/vpc-lattice/latest/ug/services.html#create-service)

2. [将您的 Amazon VPC Lattice 服务共享](https://docs.aws.amazon.com/vpc-lattice/latest/ug/sharing.html#share-resources) 给拥有 ODB 服务网络的 AWS 账户(如果使用跨账户设置)

3. [将服务与 ODB 服务网络关联](https://docs.aws.amazon.com/vpc-lattice/latest/ug/service-associations.html)

4. 识别您服务的自动生成主机名:

- 导航到 ODB 网络的服务网络端点

- [查看关联](https://docs.aws.amazon.com/vpc/latest/privatelink/privatelink-access-service-networks.html#sn-endpoint-dns) 部分

**设置 Amazon VPC Lattice 资源 (TCP)**

1. [在您的 TCP 应用所在的 Amazon VPC 中创建资源网关](https://docs.aws.amazon.com/vpc/latest/privatelink/create-resource-gateway.html)

2. [创建资源配置](https://docs.aws.amazon.com/vpc/latest/privatelink/create-resource-configuration.html),例如您应用的公开可解析主机名

3. [将您的资源配置共享](https://docs.aws.amazon.com/vpc-lattice/latest/ug/sharing.html#share-resources) 给拥有 ODB 服务网络的 AWS 账户(如果使用跨账户设置)

4. [将资源配置与 ODB 服务网络关联](https://docs.aws.amazon.com/vpc-lattice/latest/ug/resource-configuration.html#resource-configuration-service-network-association)

5. 识别您的资源的自动生成主机名:

- 导航到 ODB 网络的服务网络端点

- [查看关联](https://docs.aws.amazon.com/vpc/latest/privatelink/privatelink-access-service-networks.html#sn-endpoint-dns) 部分

**注意事项:**

- 要从 Oracle VM 使用自定义主机名连接到您的应用,您需要更新 OCI 环境中的 DNS。创建私有托管区域并将其与您的 Oracle VCN 关联,然后创建 CNAME 映射,从您的自定义主机名指向 AWS 生成的主机名。

- 资源网关必须部署在与 ODB 网络相同的 [可用区 (Availability Zone)](https://aws.amazon.com/about-aws/global-infrastructure/regions_az/) 中。

## 用户网络访问 Oracle VM

Amazon VPC Lattice 启用从您的 Amazon VPC 到 ODB 网络中单个 VM 的直接连接。要访问这些资源,您必须与您的服务网络建立 [Amazon VPC 关联](https://docs.aws.amazon.com/vpc-lattice/latest/ug/service-network-associations.html#service-network-vpc-associations) 或服务网络端点关联。

ODB 私有网络中的每个 VM 从您的 Amazon VPC 角度看,都显示为不同的主机名和 IP 地址。

要获取分配给您的 VM 的 IP 和主机名细节,[查看服务网络端点配置下的关联](https://docs.aws.amazon.com/cli/latest/reference/ec2/describe-vpc-endpoint-associations.html)。

图 6. 通过 Amazon VPC Lattice 服务网络暴露 Oracle VM

1. 您的 Amazon VPC 中的客户端连接到本地 Amazon VPC 中的 IP 地址,该地址代表 ODB 网络中的一个 VM。

2. 流量在资源网关上进行源 NAT,转换为 ODB 网络范围内的 IP 地址,然后转发到目标 VM。

**设置 Oracle VM 作为 Amazon VPC Lattice 资源 (TCP)**

1. 为您的 Oracle VM 配置资源:

- [为每个 VM 创建资源配置](https://docs.aws.amazon.com/vpc/latest/privatelink/create-resource-configuration.html)

- 指定 VM 的 IP 地址作为目标

- 使用 ODB 网络中的默认资源网关

2. [将 ODB 服务网络共享](https://docs.aws.amazon.com/vpc-lattice/latest/ug/sharing.html#share-resources) 给您的客户端 AWS 账户(如果使用跨账户设置)

3. 在您的客户端 AWS 账户中,通过以下方式建立连接:

- 创建 [服务网络端点关联](https://docs.aws.amazon.com/vpc/latest/privatelink/access-with-service-network-endpoint.html#create-service-network-endpoint)

- 或设置 [服务网络 Amazon VPC 关联](https://docs.aws.amazon.com/vpc-lattice/latest/ug/service-network-associations.html#service-network-vpc-associations)

4. 访问您的 VM 的自动生成主机名:

- 导航到您新创建的服务网络端点

- [查看关联](https://docs.aws.amazon.com/vpc/latest/privatelink/privatelink-access-service-networks.html#sn-endpoint-dns) 部分

**注意事项:**

- 连接到 Oracle Single Client Access Name (SCAN) 不受支持。您只能访问单个 VM。

- 基于 IP 地址的资源配置 [仅支持以下范围](https://docs.aws.amazon.com/vpc-lattice/latest/ug/resource-configuration.html#resource-definition):10.0.0.0/8、100.64.0.0/10、172.16.0.0/12、192.168.0.0/16。对于 IPv6,请指定 Amazon VPC 中的 IP。公共 IP 不受支持。

- 要为用户 Amazon VPC 侧配置自定义 DNS 名称,您必须在您的 Amazon VPC 中设置私有托管区域。有关此过程的指导,请参阅此 Amazon 网络帖子。

- 示例图显示了使用服务网络端点的访问,但 Amazon VPC 关联也受支持。

- 确保您的 Oracle 网络安全组允许来自资源网关 IP 范围的入站流量。

## 结论

Amazon VPC Lattice 启用 ODB 私有网络与 Amazon S3、Zero-ETL 以及用户管理资源之间的无缝连接。有关详细实施步骤,请咨询 [AWS 文档](https://docs.aws.amazon.com/vpc-lattice/latest/ug/vpc-lattice-oci.html)。

## 作者介绍

### Aditya Santhanam

Aditya 是 AWS VPC 产品团队的首席产品经理。他热衷于改进 AWS 云网络和 IP 地址管理体验,并加速各种客户垂直领域的 IPv6 采用。在加入 AWS 之前,他花了十多年时间从事电信云、内容交付网络和网络安全领域的工作。在业余时间,他喜欢与家人共度时光并享受户外活动。

### Tom Adamski

Tom 是专注于网络的首席解决方案架构师。他拥有超过 15 年的经验,在电信公司、互联网服务提供商和小型初创企业中构建网络和安全解决方案。他过去 8 年帮助 AWS 客户在 AWS 云中构建网络环境。在业余时间,Tom 可以在加利福尼亚海岸寻找冲浪波浪。

<!-- AI_TASK_END: AI全文翻译 -->